Month: February 2015

finde den lichtschalter

nix fuer kleine leute

openfire, java und ssl/tls

ohne gross darauf einzugehen warum, weshalb… einfach als gedaechtnisstuerze fuer mich.

wenn man unter debian wheezy diese beiden pakete installiert hat:

openjdk-6-jdk

openjdk-7-jre

…dann ist standardmaessig java 6 die default version. ich weiss nicht, wie man das normalerweise und richtig macht. hier musste es schnell gehen und mir ist nur eingefallen:

update-alternatives --install /usr/bin/java java /usr/lib/jvm/java-7-openjdk-amd64/bin/java 1100

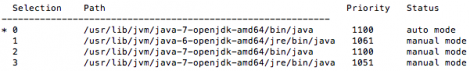

und so siehts dann aus, wenn man “update-alternatives –config java” aufruft:

weiter gehts mit den ciphers, die java standardmaessig zur verfuegung stellt. manche sachen wie z.b. SSLv2, SSLv3, RC4 und irgendwelche “weak ciphers” will man ja nicht haben. um das abzustellen, fuegt man diese zeile (eine zeile!) in die datei /etc/java-7-openjdk/security/java.security ein bzw editiert diese, sofern schon vorhanden:

jdk.tls.disabledAlgorithms=SSL_DH_anon_EXPORT_WITH_DES40_CBC_SHA, SSL_DH_anon_EXPORT_WITH_RC4_40_MD5, SSL_DH_anon_WITH_3DES_EDE_CBC_SHA, SSL_DH_anon_WITH_DES_CBC_SHA, SSL_DH_anon_WITH_RC4_128_MD5, SSL_DH_DSS_EXPORT_WITH_DES40_CBC_SHA, SSL_DH_DSS_WITH_3DES_EDE_CBC_SHA, SSL_DH_DSS_WITH_DES_CBC_SHA, SSL_DH_RSA_EXPORT_WITH_DES40_CBC_SHA, SSL_DH_RSA_WITH_3DES_EDE_CBC_SHA, SSL_DH_RSA_WITH_DES_CBC_SHA, SSL_DHE_DSS_EXPORT_WITH_DES40_CBC_SHA, SSL_DHE_DSS_EXPORT1024_WITH_DES_CBC_SHA, SSL_DHE_DSS_EXPORT1024_WITH_RC4_56_SHA, SSL_DHE_DSS_WITH_3DES_EDE_CBC_SHA, SSL_DHE_DSS_WITH_DES_CBC_SHA, SSL_DHE_DSS_WITH_RC4_128_SHA, SSL_DHE_RSA_EXPORT_WITH_DES40_CBC_SHA, SSL_DHE_RSA_WITH_3DES_EDE_CBC_SHA, SSL_DHE_RSA_WITH_DES_CBC_SHA, SSL_FORTEZZA_DMS_WITH_FORTEZZA_CBC_SHA, SSL_FORTEZZA_DMS_WITH_NULL_SHA, SSL_RSA_EXPORT_WITH_DES40_CBC_SHA, SSL_RSA_EXPORT_WITH_RC2_CBC_40_MD5, SSL_RSA_EXPORT_WITH_RC4_40_MD5, SSL_RSA_EXPORT1024_WITH_DES_CBC_SHA, SSL_RSA_EXPORT1024_WITH_RC4_56_SHA, SSL_RSA_FIPS_WITH_3DES_EDE_CBC_SHA, SSL_RSA_FIPS_WITH_DES_CBC_SHA, SSL_RSA_WITH_3DES_EDE_CBC_SHA, SSL_RSA_WITH_DES_CBC_SHA, SSL_RSA_WITH_IDEA_CBC_SHA, SSL_RSA_WITH_NULL_MD5, SSL_RSA_WITH_NULL_SHA, SSL_RSA_WITH_RC4_128_MD5, SSL_RSA_WITH_RC4_128_SHA, SSL_DH_anon_EXPORT_WITH_RC4_40_MD5, SSL_DH_anon_WITH_RC4_128_MD5, SSL_DHE_DSS_EXPORT1024_WITH_RC4_56_SHA, SSL_DHE_DSS_WITH_RC4_128_SHA, TLS_DHE_PSK_WITH_RC4_128_SHA, TLS_ECDH_anon_WITH_RC4_128_SHA, TLS_ECDH_ECDSA_WITH_RC4_128_SHA, TLS_ECDH_RSA_WITH_RC4_128_SHA, TLS_ECDHE_ECDSA_WITH_RC4_128_SHA, TLS_ECDHE_PSK_WITH_RC4_128_SHA, TLS_ECDHE_RSA_WITH_RC4_128_SHA, TLS_KRB5_EXPORT_WITH_RC4_40_MD5, TLS_KRB5_EXPORT_WITH_RC4_40_SHA, TLS_KRB5_WITH_RC4_128_MD5, TLS_KRB5_WITH_RC4_128_SHA, TLS_PSK_WITH_RC4_128_SHA, SSL_RSA_EXPORT_WITH_RC4_40_MD5, SSL_RSA_EXPORT1024_WITH_RC4_56_SHA, TLS_RSA_PSK_WITH_RC4_128_SHA, SSL_RSA_WITH_RC4_128_MD5, SSL_RSA_WITH_RC4_128_SHA, TLS_ECDHE_RSA_WITH_3DES_EDE_CBC_SHA

und da man auch keine schluessel kleiner 1024 akzeptieren will, auch noch diese zeile:

jdk.certpath.disabledAlgorithms=MD2, RSA keySize < 1024

openjdk hats irgendwie auch nicht so mit der validierung von remote zertifikaten, weshalb das mit dem TLS dialback nicht funktioniert. deshalb muss man in der datei /usr/lib/jvm/java-7-openjdk-amd64/jre/lib/security/java.security auch noch diese zeile auskommentieren: (mit einem # anfang versehen)

security.provider.10=sun.security.pkcs11.SunPKCS11 ${java.home}/lib/security/nss.cfg

und dann noch die sache mit dem importieren eines von einer CA signierten zertifikates… dazu brauchts:

– das zertifikat selbst (jabber-signed.pem)

– den key (jabber-private.pem)

– die “certificate chain” der CA auch im PEM format (hier chain1.pem und chain2.pem)

– ImportKey.java von agentbob

los gehts…

in der datei “ImportKey.java” von agentbob diese zeilen den eigenen gegebenheiten anpassen:

[..]

String keypass = "changeit";

[..]

String defaultalias = "private-key";

[..]

String keystorename = "keystore";

und dann die ImportKey.java mit diesem befehl kompilieren:

javac ImportKey.java

und so fortfahren:

/etc/init.d/openfire stop

cd /etc/openfire/security

cp truststore truststore.org

cp keystore keystore.org

keytool -importcert -alias chain1 -keystore truststore -file chain1.pem

keytool -importcert -alias chain2 -keystore truststore -file chain2.pem

openssl pkcs8 -topk8 -nocrypt -in jabber-private.pem -inform PEM -out jabber-private.der -outform DER

openssl x509 -in jabber-signed.pem -inform PEM -out jabber-signed.der -outform DER

java ImportKey jabber-private.der jabber-signed.der

/etc/init.d/openfire start

in der admin webgui steht bei dem key nun “pending verification”… stimmt garnicht. hab ich einfach ignoriert. genauso wird angezeigt.. “One or more certificates are missing. Click here to generate self-signed certificates” ..stimmt auch nicht. hab ich auch einfach ignoriert.

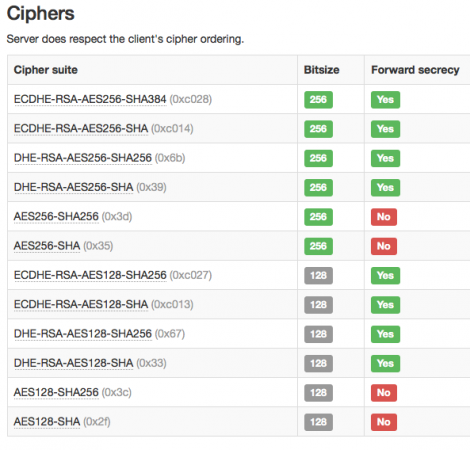

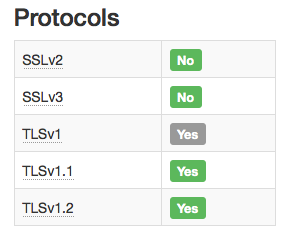

ich denke, das wars. mit dem “IM Observatory” auf xmpp.net kann man anschliessend testen, ob nun alles so ist, wie man sich das erhofft… voila:

ausnahme fuer rewrite rule

wenn sich die url bzw. domain einer webseite aendern, aber weiterhin auf dem alten webpraesenz etwas z.b. in einem unterordner erreichbar sein soll, muss man diesen unterordner quasi “excluden”. mit der rewrite rule in der .htaccess geht das so:

RewriteEngine on

RewriteCond %{HTTP_HOST} !^www\.domain-alt\.tld$

RewriteCond %{REQUEST_URI} !\/ordner\/.*$ [NC]

RewriteRule ^(.*)$ http://www.domain-neu.tld/$1 [L,R=301]

wp to diaspora plugin (part 5)

yeah! gerade erst aufgefallen… nach gefuehlten 25 updates geht das “wp to diaspora” plugin bei mir auch endlich richtig

so schauts dann aus in diaspora:

!

!

Wick MediSmile

ob das eigentlich absicht ist, dass der deckel der Wick MediNait flasche wie ein smiley aussieht?

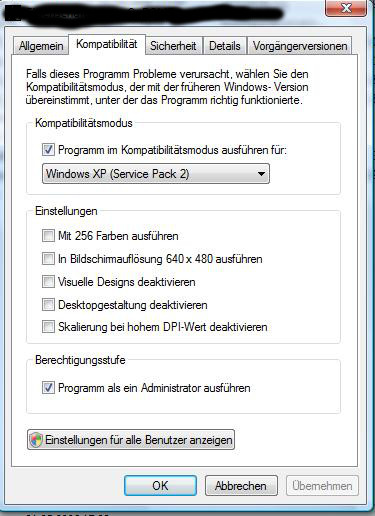

windows applikation im kompatibilitaetsmodus

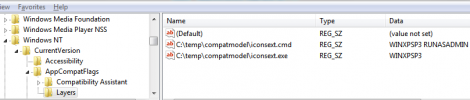

fuer manche komische software auf neueren windows versionen ist es “notwendig”, diese im kompatibilitaetsmodus auszufuehren. meist auch noch mit admin-rechten. in der gui sieht dsa so aus:

aber um z.b. installationen zu automatisieren, muss man das in der registry einstellen. wie immer entweder unter fuer einen einzelnen user unter HKEY_CURRENT_USER oder fuer alle user unter HKEY_LOCAL_MACHINE. unter “Software\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\Layers” muessen fuer die jeweilige applikation nach folgendem muster eintraege angelegt werden:

moegliche werte dafuer sind:

Compatibility Modes

WIN95 -> Windows 95

WIN98 -> Windows 98

WIN4SP5 -> Windows NT 4.0 SP5

WIN2000 -> Windows 2000

WINXPSP2 -> Windows XP SP2

WINXPSP3 -> Windows XP SP3

VISTARTM -> Vista

VISTASP1 -> Vista SP1

VISTASP2 -> Vista SP2

WIN7RTM -> Windows 7

WINSRV03SP1 -> Windows Server 2003 SP1

WINSRV08SP1 -> Windows Server 2008 SP1

Display Settings

DISABLETHEMES -> Disable Visual Themes

640X480 -> Run in 640 x 480 screen resolution

HIGHDPIAWARE -> Disable display scaling on high DPI settings

256COLOR -> Run in 256 colors

DISABLEDWM -> Disable Desktop Composition

Privilege Level

RUNASADMIN -> Run program as an administrator

diese sind auch kombinierbar. und um dies nun wie angesprochen zu automatisieren, bietet sich ein befehl auf der kommandozeile an:

REG.EXE ADD "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\Layers" /v "C:\temp\java.exe" /t REG_SZ /d "WIN7RTM RUNASADMIN" /f

that’s it.

und noch ein paar oneplus invites

bei interesse… einfach einen kommentar hinterlassen oder eine email schreiben. hab zwei stueck davon.

ueberwachungsstaat oder wie?

ouja… gerade bei heise.de gelesen:

Anlässlich des heutigen Safer Internet Days hat das Bundesamt für Sicherheit in der Informationstechnik (BSI) eine Reihe von Hinweisen zum Themenkomplex Sicherheit im Internet zusammengefasst.

[…]

“Führen Sie Gespräche mit vertraulichem Inhalt nicht über ihr Mobiltelefon.”

quasi von einem bundesamt bestaetigt, dass wir in einem ueberwachungsstaat leben?