Tag: ssl

list ciphers supported by an http server

nmap --script ssl-enum-ciphers -p 443 www.example.com

…und natuerlich geht das nicht nur fuer http, sondern jede ssl verbindung.

openssl key und csr in einem schritt erstellen (2)

noch eine nummer einfacher als meine bisherige beschreibung:

openssl req -nodes -newkey rsa:2048 -sha256 -keyout 'domain_tld.key' -out 'domain_tld.csr' -subj '/CN=domain.tld/C=DE'

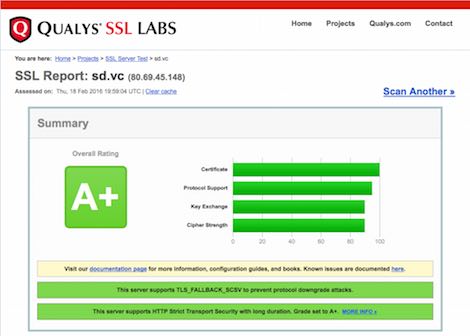

wenn ich schon am protzen bin… das ssl gedoense…

fuer diese gibts seite auch vom “SSL Server Test” ein A+ ranking.

wenn ich schon mal am protzen bin 😉

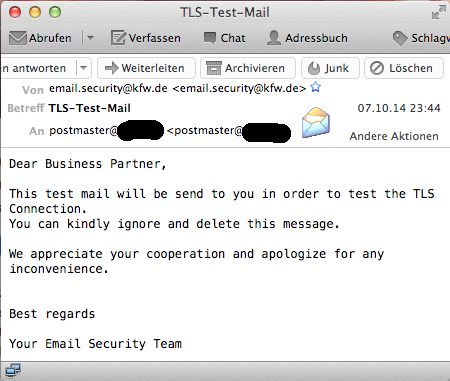

die kfw testet tls

irgendiwe loeblich, dass die kfw TLS auf ihren mailserver nicht einfach nur konfiguriert, sondern auch noch testet, dass sie mit ihren “businesspartnern” auch (transport)verschluesselt kommunizieren kann. dazu schreibt sie an die postmaster aller “businesspartner-domains” eine email, die man irgnorieren darf/soll.

wahrscheinlich werden 90% der domains keine eingerichtete postmaster@ adresse haben. aber zum testen von tls tuts ja auch ein bounce 😉

ich schaue mir gerne die header an… hier ein fehler der gerne gemacht wird…

Received: from mx3.kfw.de (unknown [193.30.140.80])

der PTR eintrag im dns fehlt.

und DAS ist hoffentlich ein fake… zumindest, was die os-version angeht:

X-Mailer: SMTPSend v3.05 (WinNT 4.x)

openssl key und csr in einem schritt erstellen

wieder eine kleine notiz fuer mich selbst…

so erstellt man mit openssl einen key und in einem einzigen schritt dazu auch den csr (certificate signing request):

openssl req -new -nodes -newkey rsa:2048 -keyout domain.key \

-out domain.csr

(der backslash meint einen zeilenumbruch. das ist eine zeile. ansonsten kommt ein bloeder scrollbalken)

sonst habe ich das meist so gemacht:

openssl genrsa -out domain.key 2048

openssl req -new -key domain.key -out domain.csr

oder die beiden einzelnen kommandos in einem schritt verkettet:

openssl genrsa -out domain.key 2048 && openssl req -new \

-key domain.key -out domain.csr