Tag: wordpress plugin

brute force angriffe auf wordpress (2)

als ergaenzung zu einem vergangenen posting zu den brute force attacken auf wordpress installationen noch ein hinweis. es reicht nicht, das /wp-admin/ verzeichnis per .htaccess datei zu schuetzen. ueberhalb dieses verzeichnisses liegt naemlich noch die datei wp-login.php, welche zum login benutzt werden kann. auch eine einzelne datei kann man mit benutzername und passwort schuetzen. das geht wie folgt:

# wp-admin verzeichnis schuetzen

AuthType Basic

AuthName "Restricted Area"

AuthUserFile /path/to/htpasswdfile....

require valid-user

# wp-login.php schuetzen

AuthType Basic

AuthName "Restricted Area"

AuthUserFile /path/to/htpasswdfile....

require valid-user

diesen code an die eigenen begebenheiten anpassen, copy&paste in die bereits vorhandene .htaccess datei im wordpress root und gut.

es geht auch etwas kuerzer und ohne redundante eintraege:

AuthType Basic

AuthName "Restricted Area"

AuthUserFile /path/to/htpasswdfile....

# wp-admin verzeichnis schuetzen

require valid-user

# wp-login.php schuetzen

require valid-user

brute force angriffe auf wordpress

so langsam geht mir das auf den sack mit den staendigen loginversuchen in mein wordpress. auch andere haben mir berichtet, dass ihr blog betroffen ist. erst dachte ich, dass man z.b. mit einem plugin wie “Login LockDown” was sinnvolles dagegen machen koennte. aber auch das erzeugt eigentlich nur last auf dem system. und ich brauche z.b kein schickes user interface, welches mir die letzten tausend fehlgeschlagenen logins anzeigt oder emails, wenn eine bestimmte ip blockiert wurde. ein logfile wuerde fuer mich auch genuegen.

dann kam mir die idee, das wp-admin verzeichnis einfach per .htaccess mit benutzer und passwort zu schuetzen. so wird erst gar kein php mit datenbankabfragen ausgefuehrt, da der webserver das schon abfruehstueckt.

yourls: nix wordpress to twitter

seit laengerem benutze ich das plugin “YOURLS: WordPress to Twitter“, um meine eigenen mit yourls generierten short urls zu twitter zu posten. mit der version 1.6 haben die dann einfach den twitter support entfernt.. obwohl “wordpress to twitter” noch im namen steht. deswegen sind jetzt ein paar tweets verloren gegangen ohne dass ich es gemerkt hatte. nach ein bischen suchen habe ich nun das plugin “WP to Twitter” installiert. das hier ist auch der erste test, ob das alles funktioniert…

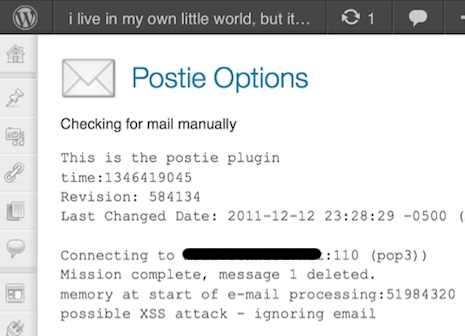

postie – possible xss attack – ignoring email

das postie plugin nervt seit version 1.4.4 mit “possible xss attack – ignoring email” rum, wenn ich z.b. mit dem iphone per mail ein bild bloggen wollte.

das problem ist schon gut bekannt. abhilfe hat von den entwicklern noch keiner geschaffen. ich hab dann einfach kurzen prozess mit der komischen sicherheitsabfrage gemacht und in der datei /wp-content/plugins/get_mail.php ab zeile 36 den kram auskommentiert.

// check for XSS attacks - we disallow any javascript, meta, onload, or base64

if (preg_match("/.*(script|onload|meta|base64).*/is", $email)) {

echo "possible XSS attack - ignoring email\n";

continue;

}

was ich nicht so ganz verstanden habe… in der mail vom iphone ist der anhang base64 codiert. also hab ich erst das rausgeschmissen aus der abfrage. ging trotzdem nicht, obwohl in der ganzen mail nix von “script|onload|meta” drinne stand. erst nachdem ich die komplette abfrage auskommentiert habe, brachte das das gewuenschte ergebnis.