Tag: software

supermicro ipmi board mit ssh tunneln

wenn man mal auf ein IPMI board zugreifen muss und der server nicht direkt, sondern nur ueber einen “hop-server” per ssh erreichbar ist…

ssh root@hophost -L 443:10.11.12.13:443 -L 5900:10.11.12.13:5900 -L 5901:10.11.12.13:5901 -L 5120:10.11.12.13:5120 -L 5123:10.11.12.13:5123 -L 5988:10.11.12.13:5988

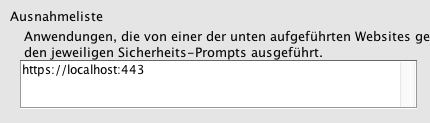

in diesem falle handelt es sich um ein AMI-basierten IPMI chip auf einem supermicro board. wenn man noch mehr braucht, wie z.b. das lokale cd-rom durchgeschleift, dann brauchts noch mehr ports. da das remote console gedoense mit java funktioniert, muss man dann noch localhost in den java security einstellungen in die ausnahmeliste hinzufuegen.

openvpn mit systemd

mit systemd ist alles anders… 🙁

hier nur meine notizen dazu.. ohne grosse erklaerung.

cd /etc/openvpn

ln -s server02/server02.ovpn server02.conf

verbindungsaufbau testen:

cd /etc/openvpn

openvpn --config server02.conf

um das dann automatisch starten zu lassen:

cd /lib/systemd/system

ln openvpn@.service openvpn@server02.service

testen…

systemctl start openvpn@server02.service

systemctl status openvpn@server02.service

systemctl stop openvpn@server02.service

wenn alles klappt, bei systemstart auch starten:

systemctl enable openvpn@server02.service

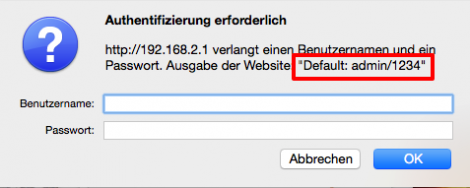

default passwort frei haus

na wie praktisch… der im letzten posting erwaehnte plaste router sagt einem auch gleich die default login daten… oh mann ey…

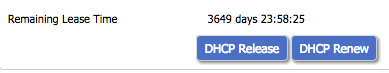

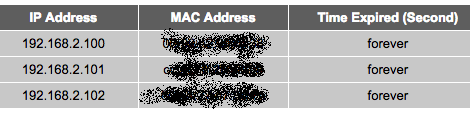

dhcp lease time = 10 jahre?

manche billig plaste dsl/wlan/router fuer 20 euro sind schon geil… dhcp lease time einfach mal auf 10 jahre.

wahrscheinlich haelt das geraet garnicht so lange 🙂

UPDATE:

au backe… im router stehts auch noch geschrieben: “forever” .. *kopfschuettel*

locale: Cannot set […] to default locale

bei irgendeinem debian server hatte ich beim installieren von paketen per ssh immer wieder solche meldungen:

locale: Cannot set LC_CTYPE to default locale: No such file or directory

locale: Cannot set LC_MESSAGES to default locale: No such file or directory

locale: Cannot set LC_ALL to default locale: No such file or directory

weg bekommt man das mit:

apt-get install locales

locale-gen en_US.UTF-8

und danach

dpkg-reconfigure locales

..und auswaehlen von “en_US.UTF-8”

jabber und spam

ich nutze gerne jabber bzw. heute auch lieber xmpp genannt. auch wenn die “userbase” nicht sooo gross ist wie bei den platzhirschen im messaging. aber mittlerweile gibt es sogar brauchbare mobile apps dafuer.

seit 10,5 jahren betreibe ich auch einen (naja mindestens zwei) jabber server. anfangs noch mit openfire betrieben und offene registrierungen erlaubt, habe sich auch einige “fremnde” leute da registriert, die den dienst heute noch regelmaessig nutzen. die freien registrierung habe ich spaeter aufgrund von missbrauch fuer spam und tausenden “einmalkonten” geschlossen. ihr glaubt ja nicht, was so alles passieren kann, wenn man nachts schlaeft. aus zeitmangel habe ich aber nie eine freie registrierung mit opt-in oder sowas gemacht.

irgendwann gab es dann probleme mit zertifikaten und java und der openfire server musste prosody weichen. ich bin heute noch stolz, dass ich auch eine usermigration ohne grossen ausfall hinbekommen habe.

alle monde kam mal eine nachricht mit spam ueber den kanal.. das konnte man einfach ignorieren und loeschen. aber seit ein paar wochen aergern mich die spammer massiv mit nachrichten auf russisch – die ich halt nicht mal lesen kann. also die “noch-sinnloserer-spam-variante”. meine jid ist halt auch im netz verbreitet… aber einfach ne andere nehmen will ich auch nicht. um der sache herr zu werden, gibt es immer mindestens zwei varianten… whitelists und blacklists.

die whitelist waere die einfachste methode, ist aber auch nicht zielfuehrend, wenn mir nur noch leute schreiben koennen, die auf meinem roster (kontaktliste) sind. aussderdem wuerde das auch alle anderen nutzer des jabber servers betreffen.

also muss ne blacklist her. die sache mit den blacklists ist halt auch nicht das gelbe vom ei, da man die liste pflegen muss und mindestens einmal genervt wird. je nach verwendetem client sind es 3 bis 6 klicks, bis ein user auf der blacklist ist. nun gut – aber ausprobieren werde ich es mal. immerhin war es bis jetzt so, dass die spammenden adressen meist zweimal oder oefters ihren muell geschickt haben.

gesagt, getan … die entsprechenden module fuer das “blocking command” (XEP-0191) waren schnell gefunden. damits nicht ganz so einfach ist, werden verschiedene module in den prosody versionen 0.9.x und 0.10.x verwendet. nach den ersten tests ist es schon etwas ruhiger geworden. gluecklicherweise koennen meine verwendeten clients auch schon mit XEP-0191 umgehen.

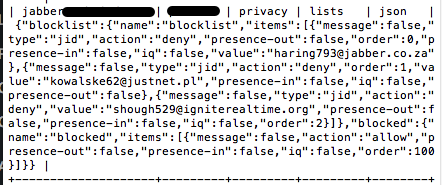

und natuerlich musste ich mir auch anschauen, wie die sache umgesetzt ist… und da prosody eine sehr einfache datenbankstruktur verwendet, wundert mich auch nicht, dass die blocklist dann in so einer form abgelegt ist:

ok… wir schreiben mal alles in ein feld in der datenbank. (hier zu sehen sind “nur” drei jids). obwohl das feld in mysql als datentyp TEXT deklariert ist, duerfte da irgendwann feierabend sein. von performance und verarbeitungsweise mal ganz zu schweigen. aber auf meinem kleinen serverchen ist das vollkommen verschmerzbar.

bleibt nur zu hoffen, dass die sache mit dem spam managebar bleibt. aber ich sehe es schon kommen, dass auch bei jabber irgendwann leider so sachen wie spammassassin eingesetzt werden muessen. 🙁

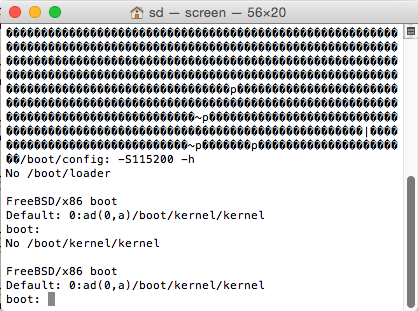

pfsense: cf karte zu klein?

kein neues phaenomen… aber mal hier festgehalten, damit ich beim naechsten mal nicht wieder suchen muss 😉

die rahmenbedingungen: alix.2D board, serielle console, pfsense 2.3.2 nanobsd 4G image auf 4gb sandisk cf card.

sieht dann so aus beim versuch zu booten:

nach einer recherche kam ich auf den trichter, dass (offensichtlich gerade) die sandisk cf karten unterschiedlich in der groesse ausfallen. zum gegencheck hatte ich noch eine 8gb karte rumliegen. image draufgeschoben und siehe da… funktioniert 🙂

proxmox cluster “waiting for quorum…”

nach einem freundlichen “pvecm add ip.add.re.ss” um einen weiteren node zu einem proxmox cluster hinzuzufuegen, bleibt der output da stehen:

~# pvecm add ip.add.re.ss

The authenticity of host 'ip.add.re.ss2 (ip.add.re.ss2)' can't be established.

ECDSA key fingerprint is xx:xx:xx:xx:xx:xx:xx:xx:xx:xx:xx:xx:xx:xx:xx:xx.

Are you sure you want to continue connecting (yes/no)? yes

root@ip.add.re.ss2's password:

copy corosync auth key

stopping pve-cluster service

backup old database

waiting for quorum...

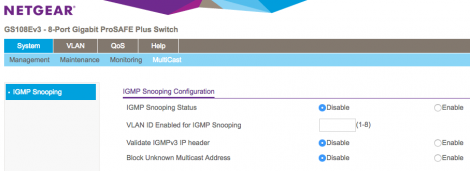

da musste ich in dem unglaublich guenstigen, managbaren switch von netgear das IGMP snooping abschalten, welches standardmaessig aktiviert ist.

…und schon gings weiter

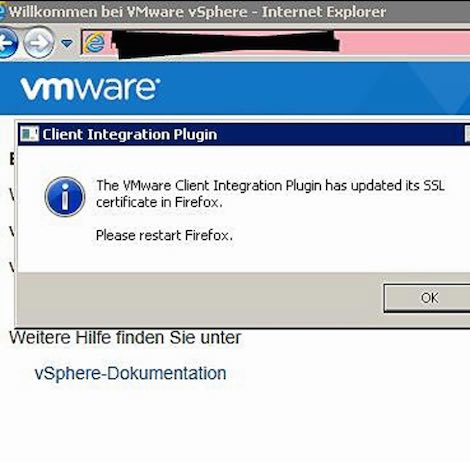

vmware ie firefox magic

ob die das wirklich geschafft haben? mit dem IE plugin das SSL zertifikat in firefox zu aktualisieren?

openvas 8: status code 503 – Service temporarily down

die ueberschrift sagt alles.

loesung gefunden: http://plugins.openvas.org/ova_503.txt

1 .Stop scanner with the command:

systemctl stop openvas-scanner

2. stop manager with the command:

systemctl stop openvas-manager

3. stop gsa with the command:

systemctl stop gsa

4. Make the certs with the command (pressing enter will fill in the

defaults in the brackets):

openvas-mkcert -f

5. Make the client certs with the command:

openvas-mkcert-client -i -n

6. Get the scanner uid with the command:

'openvasmd --get-scanners' (gives you an uid like"08b69003-5fc2-4037-a479-93b440211c73")

7. Update scanner and keys with the command (you will need to replace the

uid in this command with the uid provided from the previous step):

openvasmd --modify-scanner "08b69003-5fc2-4037-a479-93b440211c73" --scanner-ca-pub /usr/local/var/lib/openvas/CA/cacert.pem --scanner-key-pub /usr/local/var/lib/openvas/CA/clientcert.pem --scanner-key-priv /usr/local/var/lib/openvas/private/CA/clientkey.pem

8. Sync the feeds using the command:

openvas-nvt-sync

9. Start the scanner using the command:

systemctl start openvas-scanner

10. Rebuild openvas databases using the command:

openvasmd --rebuild

11. Start openvas manager using the command:

systemctl start openvas-manager

12. Start Greenbone using the command:

systemctl start gsa