Search Results for: ww sd vc

endlich pxe ;-)

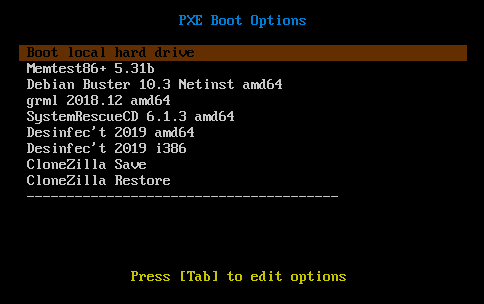

wollte ich schon immer mal haben… die letzten tage hab ich dann immer mal wieder etwas gebastelt. nun kann im heimnetzwerk von pxe gebootet werden.

diverse rettungssysteme und so zeugs, was man halt braucht werden direkt uebers netz vom nas gebootet. wenn man das noch nie gemacht hat, war das teilweise echt frickelig. aber wenns dann erstmal klappt…

anleitungen dazu werde ich vermutlich nicht machen. hab da ein paar gute gefunden.

einen raspi4 hab ich auch schon dazu gebracht via pxe zu booten. das gefrickel mit den speicherkarten hat mich genervt. ausserdem gehen die irgendwann kaputt. der raspi wird ein thinclient fuers homeoffice 😉

kein urinal! part 2

den hier hatte ich letztes jahr schon gepostet:

nun habe ich ein aehnliches modell eines anderen herstellers gesehen…

und das koennte echt zu verwechslungen fuehren! 😉

linux : jnlp dateien ausfuehren

in zusammenhang mit >diesem< artikel sei hier noch beschrieben, was man machen muss, falls "das eine etwas" fehlt auf dem system, auf dem man die datei ausfuehren moechte.

sudo apt-get install icedtea-netx

und dann einfach den befehl “javaws” mit der entsprechenden file ausfuehren:

javaws filename.jnlp

workaround fuer javaws jnpl error “Cannot grant permissions to unsigned jars.”

in mein kleines serverchen habe ich ein “ASMB8-iKVM” rein gesteckt, damit ich nicht immer in den keller rennen muss, wenn ich mal ne vlan config versaut hab und die kiste nicht mehr erreichbar ist 😉

beim starten der java KVM console kam dieser fehler:

Fatal: Application Error: Cannot grant permissions to unsigned jars.

um das zu beheben, muss man in der datei java.security in dieser zeile:

jdk.jar.disabledAlgorithms=MD2, MD5, RSA keySize < 1024

...das "MD5" entfernen. (zeile kopieren, auskommentieren, aendern)

#jdk.jar.disabledAlgorithms=MD2, MD5, RSA keySize < 1024

jdk.jar.disabledAlgorithms=MD2, RSA keySize < 1024

bei meinem linux mint liegt die datei unter: /usr/lib/jvm/java-8-openjdk-amd64/jre/lib/security/java.security

neue “server hardware” fuers home lab

man braucht ja noch projekte… ich baue mir mal ein neues proxmox cluster fuer zuhause. die sache mit den intel nuc’s ist zwar ganz schick, aber die loesung mit externen usb festplatten is doch irgendwie doof. fuer 90% meiner sachen reicht das vollkommen aus, aber manchmal darfs auch ein klein bischen mehr performance sein. da der ganze schrabel noch irgendwie im keller in mein kleines 19 zoll wandrack rein passen soll, ist die auswahl an bauform sehr gering. drei kurze 1he gehaeuse hab ich guenstig in UK erstanden. in den 5 1/4 zoll einbauschacht passt ein 6×2,5 zoll wechselrahmen dings rein, in welches dann ssd’s verbaut werden.

demnach brauche ich auch ein (mini itx) motherboard mit mindestens 6 sata anschluessen. die wahl fiel auf ein asus p10s-i, in welches man alle moeglichen cpu’s mit sockel 1151 stecken kann. angefangen von guenstigen celerons und pentiums bis hin zu guten xeons. zum evaluieren habe ich mir erstmal einen guenstigen pentium 2-core geholt. und prompt bin ich drauf rein gefallen und die cpu war zu neu fuer das board. haette ich vorher mal genauer in die kompatibilitaetsliste geschaut…

auf jeden fall hat das board zwei gigabit nics, welche dann im bond laufen sollen. mal schauen, ob ich spaeter noch eine 10gbe netzwerkkarte da rein bekomme. ein kleines zusatzplatinchen gibts auch, welches dem board zu einem IPMI interface verhilft, fuer welches auch schon ein dedizierter lan port verbaut ist.

RAM gibts fuer den anfang 16 GB an einem stueck. spaeter werden es dann sicherlich 32 GB als “usefull size” werden.

ssds sind ja gerade am billiger werden. anfangen werde ich mit 2x 500gb crucial mx500 als ceph osd’s. vier freie slots lassen noch luft nach oben.

die gehaeuse sind also gesetzt… und wenn dieser erste “prototyp” sich als brauchbar herausstellt, werde ich noch die innereien fuer die beiden anderen gehaeuse bestellen. installiert ist die kiste auf jeden fall schonmal. reingehaengt ins bereits laufende proxmox/ceph cluster ist eine migration ohne downtime und mit anschliessendem rueckbau der “alten” hardware moeglich. einfach nur genial 🙂

ceph blinkenlights

zu dem beitrag mit dem proxmox/ceph cluster gibts noch ein schickes video:

und das im dunkeln anzusehen… hach… das kann jeden nerd dazu bringen, ewigkeiten davor zu stehen und einfach nur stur auf das geblinke zu starren. so wie bei einem lagerfeuer.

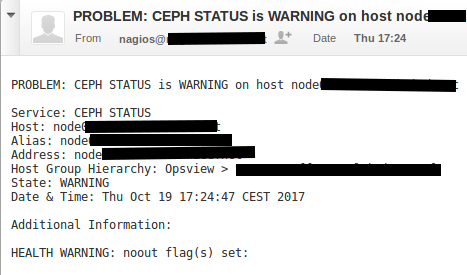

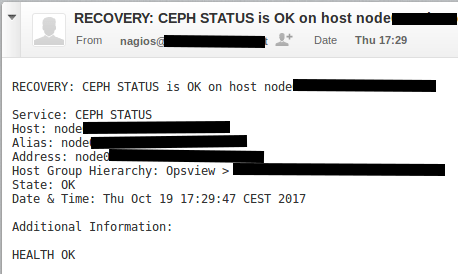

ceph basic monitoring

damits ueberhaupt mal irgendwie gemonitored wird, habe ich die ceph-nagios-plugins von github installiert.

damit die nagios plugins als user nagios ausgefuehrt werden duerfen, erstellt man einen extra keyring:

ceph auth get-or-create client.nagios mon 'allow r' > /etc/ceph/ceph.client.nagios.keyring

die check_ceph_* plugins kommen in meinem falle (weil opsview statt plain nagios) nach /usr/local/nagios/libexec/

die einzelnen commands muessen dem opsview agent bekannt gemacht werden, in dem man (exemplarisch) folgendes in die datei /usr/local/nagios/etc/nrpe_local/override.cfg schreibt:

command[check_ceph_health]=/usr/local/nagios/libexec/check_ceph_health $ARG1$

ansonsten kommts zu diesem fehler:

NRPE: Command ‘check_ceph_health’ not defined

und damit der user nagios auch darauf zugreifen darf, muss der keyring mit berechtigungen und entsprechendem besitzer versehen werden.

chmod 660 /etc/ceph/ceph.client.nagios.keyring

chown ceph.ceph /etc/ceph/ceph.client.nagios.keyring

den user nagios noch in die gruppe ceph aufnehmen:

usermod -a -G ceph nagios

eine besonderheit noch, da ich ceph von der proxmox installation verwende. die ceph.conf unterhalb von /etc/pve darf nur vom user root und der gruppe www-data gelesen werden. daher nehme ich den user nagios noch in die www-data gruppe auf.

usermod -a -G www-data nagios

ansonsten kommts zu so einem fehler:

Error initializing cluster client: PermissionDeniedError(‘error calling conf_read_file’,)

und damits greift, noch einmal den opsvie agent neu starten.

/etc/init.d/opsview-agent restart

und funktioniert… hier die beispiel benachrichtigungen:

proxmox minimal firewall

wenn mann einen oder mehrere proxmox server installiert, lauschen standardmaessig ein paar dienste auf diversen ports. darunter auch der portmapper/rpcbind auf port 111. den will man nicht im internet am lauschen haben.

oft kann man das ding z.b. mit einem freundlichen “apt-get remove rpcbind” deinstallieren. aber proxmox scheints wohl zu benoetigen 😉

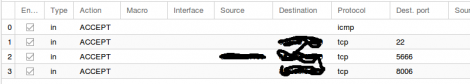

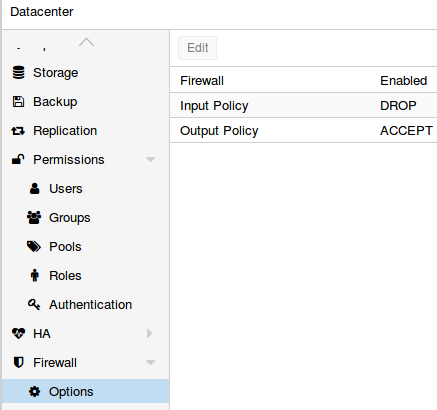

proxmox beinhaltet eine iptables basierte firewall, welche standardmaessig deaktiviert ist. damit man sich nicht gleich aussperrt, sollte man als erstes regeln fuer port 22 und 8006 anlegen. (“Destination” ist die (ggf. oeffentliche) ipadresse des servers). dazu habe ich azf “Datacenter” ebene unter “firewall” diese regeln definiert:

in meinem fall ist noch icmp erlaubt und kommunikation meines nagios servers zu proxmox auf port 5666. danach kann man in den options die input policy auf DROP setzen und die firewall aktivieren.

fehlende authorization header mit mod_fcgid

na bis ich das gerafft hab, warum diese werte nicht beim php skript ankamen…

die loesung gefunden in den kommentaren der hilfe zu php und http-auth

Workaround for missing Authorization header under CGI/FastCGI Apache:

SetEnvIf Authorization .+ HTTP_AUTHORIZATION=$0

Now PHP should automatically declare $_SERVER[PHP_AUTH_*] variables if the client sends the Authorization header.

…ab damit in die .htaccess und schon hats funktioniert

update:

ein sehr interessanter artikel zu php und http auth auf administrator.de.

otrs5 umstellung ArticleStorageDB auf ArticleStorageFS

was frueher extreme schmerzen bereitet hat, ist mit otrs5 fast ein kinderspiel. standardmaessig speichert otrs anhaenge mit in der datenbank. wenn man zu supportzwecken o.ä. oefters screenshots und andere anhaenge geschickt bekommt, waechst die datenbank schnell. das geht auf die performance und macht das backup unangenehm.

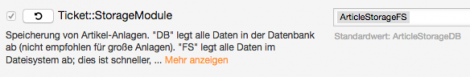

umstellen auf speicherung der anhaenge im dateisystem geht denkbar einfach. in der “SysConfig” einfach diese Einstellung von ArticleStorageDB auf ArticleStorageFS umstellen:

das gilt aber dann nur für neue tickets. um die bestehenden anhaenge aus der datenbank ins filesystem zu bekommen muss man diesen befehl ausfuehren:

otrs.Console.pl Admin::Article::StorageSwitch --target ArticleStorageFS

der standard speicher pfad fuer die anhaenge ist “