Tag: verschluesselung

nur noch ssl bitte – HSTS aktivieren und prüfen

um HSTS zu aktivieren, muss man einfach in die .htaccess datei folgendes reinschreiben:

# HSTS (mod_headers is required) (15768000 seconds = 6 months)

Header always add Strict-Transport-Security "max-age=15768000"

falls der apache das headers modul noch nicht geladen hat, auf der commandline ausfuehren:

a2enmod headers

sofern das notwendig war, bitte den apache neu starten.

und dann einfach pruefen mit diesem befehl:

curl -si sd.vc | grep Strict

der output sollte so aussehen:

Strict-Transport-Security: max-age=15768000

uzr sicherheit, falls doch ein browser ankommt, der kein HSTS unterstuetzt noch diesen spruch in die .htaccess:

RewriteEngine On

RewriteCond %{HTTPS} off

RewriteRule .* https://ww.sd.vc%{REQUEST_URI} [last]

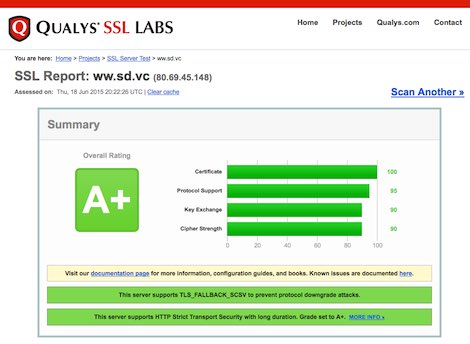

zusammen mit ein paar wichtigen einstellungen an den ciphers etc. (spaeter mehr dazu) gibt das beim Test von Qualys SSL Labs ein A+ ranking 🙂

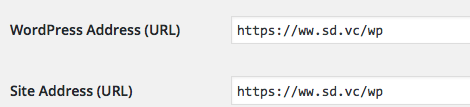

damit die ganze seite dann nur noch ueber https geht, muss man in den einstellungen von wordpress (settings -> general) die url auch noch auf https anpassen:

und da wordpress die dumme eigenheit hat, die eigenen urls (bilder, links) als absolute links abszuspeichern, muss man die auch noch aendern.

UPDATE wp_posts SET post_content = REPLACE(post_content,'http://ww.sd.vc','https://ww.sd.vc')

meine bank und die email verschluesselung

neulich musste ich meinem berater bei der bank ein formular zukommen lassen, welches sehr viele persoenliche daten ueber mich enthielt. bevor ich im jahr 2015 ueber toten baum und schneckenpost nachdenke, frage ich nach, ob ich das formular verschluesselt per mail schicken koenne. mein gegenueber koennte damit (wie befuerchtet) erstmal nichts anfangen. auf einer gesonderten webseite der bank habe ich informationen gefunden, wie man denn generell verschluesselt mit diesem unternehmen kommunizieren kann. die bieten (fuer firmenkunden) ein gateway an, welches die zentrale ver-/entschluesselung uebernimmt. die weitere zustellung im unternehmensnetzwerk erfolgt als unverschluesselte email. alternativ solle man seinen direkten kommunikationspartner ansprechen, welche verschlueselungsmethoden noch in frage kaemen. das hatte ich ja getan 😉

als ich den berater dann auf diese webseite aufmerksam gemacht hatte, war er quasi im zugzwang und musste sich mit seinem it-support in verbindung setzen. das ergebnis war sehr ernuechternd: jeder mitarbeiter der bank koenne (theoretisch) am “verschluesselungsverfahren” teilnehmen und wuerde dazu sowas wie einen “usb cryptostick” mit seinem privaten schluessel bekommen. da er aber an einem thinclient arbeitet und an diesem auch noch die usb ports abgeschaltet sind, nutzt ihm das herzlich wenig.

der wille war da… nur konzeptionell mangelhaft umgesetzt und nicht nutzbar.

apropos sslv3

Nov 24 16:41:56 mxxx postfix.465/smtpd[5730]: Anonymous

TLS connection established from

tmo-xxx-xx.customers.d1-online.com[80.187.xxx.xx]:9896:

SSLv3 with cipher RC4-SHA (128/128 bits)

identifiziert wurde die quelle dieser verbindung als ein windows phone 7.x

muhahaha.. microsoft rockt mal wieder total. nicht nur sslv3, sondern auch noch rc4. die koennen echt was. gibts eigentlich alternative mailclients fuer das komischen windows phone?

kurz notiert: postfix sslv3 deaktivieren

wieder eine keine notiz fuer mich selbst.. schon ein paar tage her, aber ich brauche es bestimmt nochmal 😉

in der /etc/postfix/main.cf einfuegen bzw. anpassen, wenn schon vorhanden:

smtpd_tls_mandatory_protocols = !SSLv2 !SSLv3

smtp_tls_mandatory_protocols = !SSLv2 !SSLv3

smtp_tls_protocols = !SSLv2, !SSLv3

smtpd_tls_protocols = !SSLv2 !SSLv3

…und pruefen, ob in der master.cf nicht auch noch was von diesen optionen drin steht… ggf. anpassen.

EDIT:

und testen kann man den spass dann damit:

openssl s_client -starttls smtp -crlf -ssl3 -connect mail.domain.tld:25

rauskommen sollte sowas mit “ssl handshake failure”:

CONNECTED(00000003)

140240541128360:error:14094410:SSL routines:SSL3_READ_BYTES:

sslv3 alert handshake failure:s3_pkt.c:1258:SSL alert number 40

140240541128360:error:1409E0E5:SSL routines:SSL3_WRITE_BYTES:

ssl handshake failure:s3_pkt.c:596:

[...]

android verschluesseln – anderes kennwort als bei bildschirmsperre

das android telefon verschluesseln… ja, das wollte ich schon immer mal machen. ein bischen gegoogelt und erstmal enttaeuscht gewesen. das lag aber mehr daran, dass irgendwelche superspezialspezialisten geschrieben haben, dass das passwort zum verschluesseln dem der bildschirmsperre entspricht und man es nicht mehr aendern kann. nicht ganz richtig – beim verschluesseln wird dieses kennwort genommen – aber man kann es nachher fuer die bildschirmsperre wieder aendern in was einfacheres. (zumindest ist es bei meinem android so. vielleicht war das frueher mal anders?). das allerbeste was ich gefunden habe, war irgendein forenhonk der meinte, dass man alles gleich der pin der simkarte setzen muesse, da es sonst zu problemen kommt. muhahaha. wie bei den meisten sachen mit computern sitzt das problem wohl vor dem bildschirm 😉

aber >hier< standen dann die erloesenden worte:

Android nutzt zum Verschlüsseln das von Ihnen eingegebene Sperrpasswort bzw. die entsprechende PIN. Wenn Sie einen langen Schlüssel nutzen möchten, diesen aber später nicht immer beim Entsperren des Handys eingeben wollen, dann setzen Sie vor dem Start der Verschlüsselung ein langes Passwort. Nach dem Abschluss der Verschlüsselung ändern Sie das Passwort für die Bildschirmsperre wieder zurück, die Verschlüsselung bleibt davon unbeeinflusst

also einfach mal gemacht… und siehe da. es geht. enttaeuscht war ich etwas von der beschraenkung beim passwort:

vielleicht ist das googles kompromiss bei den auflagen der nsa? 😛

das booten dauert nun etwas laenger, aber sonst fuehlte ich keine unterschiede bei der perfomance.