no matching key exchange method found

nach update eines “jumphosts” scheiterte die verbindung zu einer leider noch vorhandenen urlat linux kiste mit folgender fehlermeldung:

Unable to negotiate with 10.x.x.x port 22: no matching key exchange method found. Their offer: diffie-hellman-group-exchange-sha1,diffie-hellman-group14-sha1,diffie-hellman-group1-sha1

damit die verbindung doch noch irgendwie klappt ist eine moeglichkeit fuer diesen host “ausnahmen” zu definieren. dazu einfach eine datei “/etc/ssh/ssh_config.d/hostname.conf” anlegen mit folgendem inhalt

Host hostname

KexAlgorithms +diffie-hellman-group1-sha1

Ciphers +aes128-cbc

Host xxx.xxx.xxx.xxx

KexAlgorithms +diffie-hellman-group1-sha1

Ciphers +aes128-cbc

opnsense festplatte vergroessern

ohne grosse worte…

root@f1:~ # gpart show /dev/da0

=> 40 27262896 da0 GPT (13G)

40 409600 1 efi (200M)

409640 1024 2 freebsd-boot (512K)

410664 14680056 3 freebsd-ufs (7.0G)

15090720 12172216 - free - (5.8G)

root@f1:~ # gpart resize -i 3 da0

da0p3 resized

root@f1:~ # gpart show /dev/da0

=> 40 27262896 da0 GPT (13G)

40 409600 1 efi (200M)

409640 1024 2 freebsd-boot (512K)

410664 26852272 3 freebsd-ufs (13G)

root@f1:~ # df -h

Filesystem Size Used Avail Capacity Mounted on

/dev/gpt/rootfs 6.8G 5.2G 1.0G 83% /

devfs 1.0K 1.0K 0B 100% /dev

devfs 1.0K 1.0K 0B 100% /var/dhcpd/dev

root@f1:~ # growfs /dev/gpt/rootfs

Device is mounted read-write; resizing will result in temporary write suspension for /.

It's strongly recommended to make a backup before growing the file system.

OK to grow filesystem on /dev/gpt/rootfs, mounted on /, from 7.0GB to 13GB? [yes/no] yes

super-block backups (for fsck_ffs -b #) at:

15387072, 16669312, 17951552, 19233792, 20516032, 21798272, 23080512, 24362752, 25644992

root@f1:~ # df -h

Filesystem Size Used Avail Capacity Mounted on

/dev/gpt/rootfs 12G 5.2G 6.2G 45% /

devfs 1.0K 1.0K 0B 100% /dev

devfs 1.0K 1.0K 0B 100% /var/dhcpd/dev

dovecot maildir subscriptions file erstellen

“irgendwie” kam mir im dovecot maildir meine subscriptions datei abhanden 😉

und bevor ich meine maus kaputt mache, wenn ich 1384347 unterordner einzeln anklicken muss… dann lieber per script im maildir verzeichnis:

find . -maxdepth 1 -type d | grep --color=NEVER "\./\." | sed -e 's|\./\.||g' > subscriptions

wandverschoenerung

tja… was macht man mit der grossen, weissen flaeche hinter der couch? bilder aufhaengen? öde. fototapete? weissnet. warum nicht einfach selbst den pinsel schwingen und das logo einer band dran malen, die man mag? 😉 ich finds geil…

die zutaten: google bildersuche, ein beamer mit gruenstich von ebay fuer 6 euro, schwarze farbe fuer 6,95 euro (reicht noch fuer gefuehlt 20 solcher bilder), ein pinsel fuer 1,49 euro und ein bleistift.

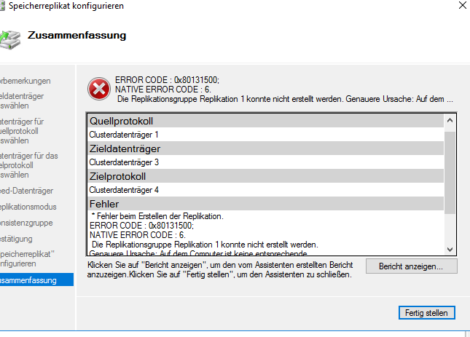

windows storage replication – error code: 0x80131500, native error code: 6

ich will es mal hier festhalten, da man sonst beim googlen niemals auf die ursache kommt. der fehler kommt am ende des einrichtungswizard bei der storage replication in einem windows cluster:

bei den “Known issues with Storage Replica” ists leider auch nicht aufgefuehrt. leider habe ich den rest der fehlermeldung nicht mehr parat. das war auf die art “kann partition mit der guid bla nicht finden”

die ursache ist ein per GPO deaktivierter service namens “Microsoft Storage Spaces SMP” oder auf deutsch “Microsoft-SMP für Speicherplätze” bzw in der kurzform “smphost”. drauf gekommen bin ich, als ich bei der diagnose einige powershell kommandos ausprobiert habe und z.b. bei dem befehl “Get-Disk” nichts zurück kam. Die Ursache konnte man dann ergooglen. dienst auf manuell stellen und schon klappts ….

elon musk’s starlink

ich war ja schon etwas ueberrascht, als ich die news gelesen habe. ich bin ja immer fuer neue spielereien zu haben und hab mich deswegen einfach mal als beta tester angemeldet. mal sehen, was wird…