Tag: linux

neues drei-node storage cluster

endlich mal fett storage fuer die eigenen server….

nee.. mal im ernst. ich hab mich die letzte zeit ein wenig mit ceph beschaeftigt und habe auch ein funktionierendes setup mit mehreren nodes hingestellt. wenn ich mal mehr zeit habe, schreibe ich hier sicherlich nochmal ein wenig darueber.

aber ceph… ich muss schon sagen… “da geht mir voll einer ab dabei”. ich liebe diese technik.

linux mint und das owncloud tray icon

irgendwann – ich weiss nicht mehr wann und “nach was” – wurde mir auf meinem laptop das owncloud icon in der system tray nicht mehr angezeigt. nach viel googlen und merkwuerdigen und veralteten forenbeitraegen war die leosung dann doch viel einfacher als gedacht. auch wenn ich den grund fuer das verhalten (noch) nicht kenne und die loesung etwas komisch finde…. ach… will ich gerade auch garnicht wissen. so kriegt man es geloest:

(aktuell linux mint 18.1 cinnamon und owncloud client 2.3.3)

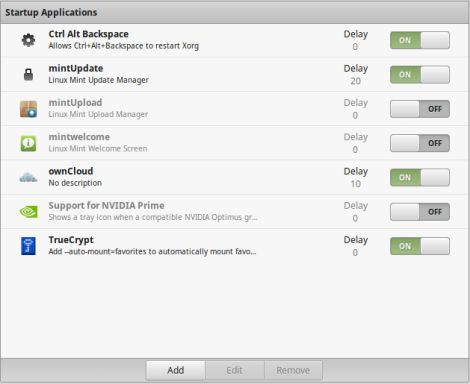

“system settings” -> “startup applications” ….schaut so aus:

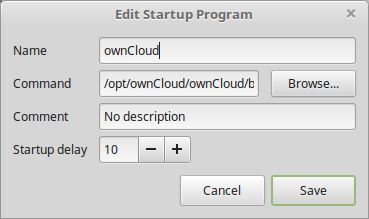

dann die einstellungen fuer owncloud aendern und ein paar sekunden “startup delay” einbauen:

that’s it. nach einem neustart erscheint das tray icon dann wieder 🙂

ein bild vom loopback interface

wer sich schon immer gefragt hat dieses ominoese “loopback interface” aussieht… hier ein bild davon 😉

owncloud integrity check: Certificate has been revoked

nach dem letzten owncloud update konnte ich die calendar app nicht mehr hinzufuegen. die meldung “Signature could not get checked. Please contact the app developer and check your admin screen” stand geschrieben.. ein blick ins admin panel beim integrity check ergab das:

Technical information

=====================

The following list covers which files have failed the integrity check. Please read

the previous linked documentation to learn more about the errors and how to fix

them.

Results

=======

- calendar

- EXCEPTION

- OC\IntegrityCheck\Exceptions\InvalidSignatureException

- Certificate has been revoked.

Raw output

==========

Array

(

[calendar] => Array

(

[EXCEPTION] => Array

(

[class] => OC\IntegrityCheck\Exceptions\InvalidSignatureException

[message] => Certificate has been revoked.

)

)

)

bei github konnte man nachlesen, das irgendwer irgendjemandes zertifikat revoked hat. um die app doch zu installieren, kann man temporaer (!) diese zeile in die config.php einfuegen:

'integrity.check.disabled' => true

…damit klappts dann.

steinalter proftpd auf debian etch

mir wurde die ehre zuteil, auf einem uralten server mit debian etch proftpd mit mysql support fuer die userdb zu konfigurieren. nur leider wollte das ums verrecken nicht funktionieren. beim login versuch kam im logfile immer nur:

FTP session requested from unknown class

lange gesucht, aber doch noch gefunden…

When you get a message saying “FTP session requested from unknown class” on Debian Etch 4.0 (ProFTPD Version 1.3.0) and you are trying to use MySQL authentication, this is probably due to the

LoadModule mod_sql_postgres.c

in /etc/proftpd/modules.conf file, which line should be commented out. I see this as a bug in the proftpd package, since I have NOT installed the proftpd-pgsql package, so this line should not be present, and also, at least it shouldn’t affect the work of the proftpd-mysql package, which is successfully installed.

was eine alte hundekacke. auskommentiert und gut.

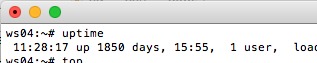

uptime

sowas macht man ja eigentlich nicht… ueber 5 jahre uptime!

aber wenns doch auch schon so lange kein updates mehr gibt.. wozu booten? vor dem letzten boot vor fuenf jahren ist die kiste bestimmt schon genauso lange gelaufen. dann war der raidcontroller kaputt. und die festplatten sind noch die ersten!

aber jetzt ist gut. aus damit. denk an die umwelt. “rentabel” war der schon lange nicht mehr.

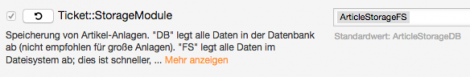

otrs5 umstellung ArticleStorageDB auf ArticleStorageFS

was frueher extreme schmerzen bereitet hat, ist mit otrs5 fast ein kinderspiel. standardmaessig speichert otrs anhaenge mit in der datenbank. wenn man zu supportzwecken o.ä. oefters screenshots und andere anhaenge geschickt bekommt, waechst die datenbank schnell. das geht auf die performance und macht das backup unangenehm.

umstellen auf speicherung der anhaenge im dateisystem geht denkbar einfach. in der “SysConfig” einfach diese Einstellung von ArticleStorageDB auf ArticleStorageFS umstellen:

das gilt aber dann nur für neue tickets. um die bestehenden anhaenge aus der datenbank ins filesystem zu bekommen muss man diesen befehl ausfuehren:

otrs.Console.pl Admin::Article::StorageSwitch --target ArticleStorageFS

der standard speicher pfad fuer die anhaenge ist “

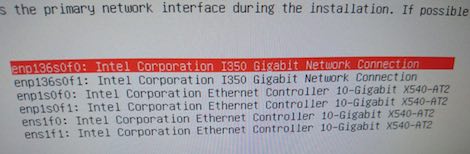

linux: die guten alten eth interfaces sind weg

irgendwie trauere ich den alten interface bezeichnungen ja schon nach… eth0, eth1, eth2 usw…

aber es hat auch nen grund, warum das nun u.U. mit 10 stellen dargestellt wird 😉

proxmox: mit firewall ausgesperrt

wenn man die firewall funktionalitaeten bei proxmox nutzt, hat man sich auch mal schnell selbst ausgesperrt, wenn bei der konfiguration z.b. eine gewisse reihenfolge nicht einhaelt 😉

wenn man das bei einem rootserver macht, auf den man keinen physikalischen zugriff hat, wirds bloed. die meisten hoster bieten aber ein rettungssystem an, in das man booten kann. wenn geschehen, muss man sich im rettungssystem seine festplatte mounten – z.b. nach /mnt – und die proxmox firewall ausschalten, so dass sie nach dem booten inaktiv ist.

dazu schreibt man einfach in die datei /mnt/etc/rc.local (sofern die platte nach /mnt gemountet ist)

pve-firewall stop

und nach dem naechste, normalen reboot wird die firewall gestoppt. nicht vergessen, den eintrag wieder raus zu nehmen, wenn alles wieder passt.

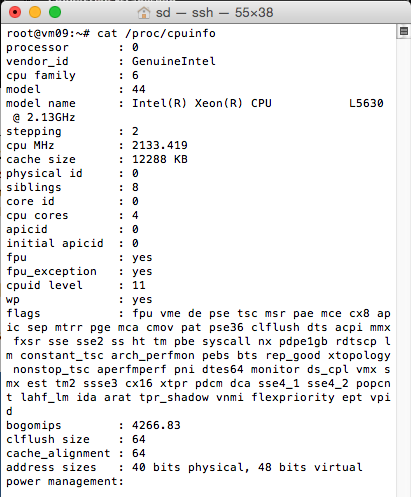

hat meine cpu intel vt oder amd-v virtualization support?

unter linux stehen diese informationen in /proc/cpuinfo geschrieben. da dann in einer zeile auch gleich mal >50 sogenannte “flags” stehen, wirds schnell unuebersichtlich.

konkret sind es diese beiden, die uns interessieren koennten:

vmx – Intel VT-x virtualization support enabled in BIOS

svm – AMD SVM virtualization support enabled in BIOS

klar kann man das muehsam durchsehen oder mit “grep –color” den gewuenschten wert farblich hervorheben.. aber irgendwo hab ich mal nen einzeiler gefunden, der das ganze auch noch schick aufbereitet.

egrep -wo 'vmx|svm|lm|aes' /proc/cpuinfo | sort | uniq | sed -e 's/lm/64 bit CPU = Yes (&)/g' -e 's/vmx/Intel VT-x virtualization = Yes (&)/g' -e 's/svm/AMD SVM virtualization = Yes (&)/g'

(den 64 bit support gibts auch gleich mit aus)

das ergebnis schaut z.b. so aus:

![]()