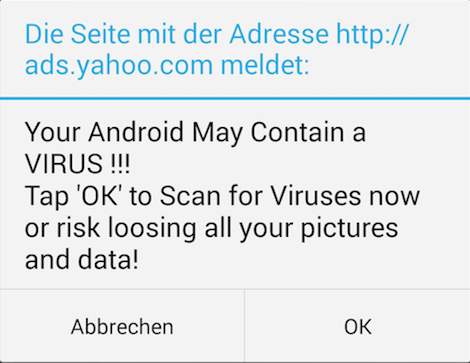

yahoo und die serioese werbung

neulich aufm androiden:

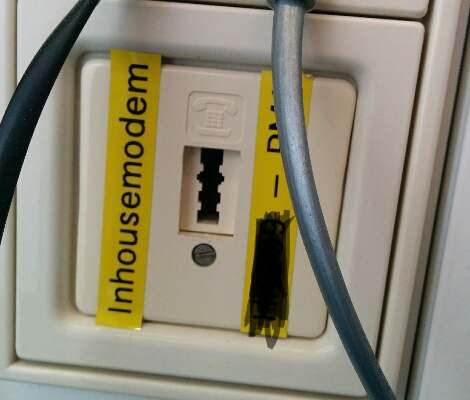

sachen gibts: inhousemodem

ich bin noch am raetseln, fuer was das denn gewesen sein soll. stammt das noch aus der zeit vor ethernet/tokenring usw.?

wkw – als gutes vorbild

nach langer quaelerei ist es nun soweit:

sollen sich doch endlich mal andere konzerne ein beispiel dran nehmen. AOL waere auch so ein kandidat, bei dem niemand traurig waere, wenn er einfach abgeschaltet wuerde 🙂

die-jippie!-erdbeer-jippie!-saison-jippie!

*schleck*… da koennt ich jeden tag ein kilo von verdruecken. pur, mit vanille eis, zu waffeln, auf einem kuchen….

blogger fuer vegane kleidung

gerade auf discovery channel in irgendeiner komischen sendung:

“was sind sie von beruf”

die antwort:

“blogger fuer vegane kleidung”

no comment…

wasserdichter server?

is das nas mal nass geworden?

postfix und “untrusted” tls connection

wenn man mit seinem postfix tls gesicherte kommunikation mit anderen mailservern betreibt, stehen u.U. solche sachen im logfile:

Apr 25 07:44:45 mx postfix/smtp[26832]: Untrusted TLS connection established to mx01.t-online.de[194.25.134.72]:25: TLSv1.2 with cipher ECDHE-RSA-AES256-GCM-SHA384 (256/256 bits)

…”untrusted”, obwohl mit den zertifikaten alles passt? das liegt daran, dass postfix die zertifikate nicht pruefen kann. den umstand kann man einfach beheben, in dem man (am beispiel eines debian systems) die entsprechende option in der main.cf von postfix setzt:

smtp_tls_CApath=/etc/ssl/certs

(postfix dann neu starten!)

das weist postfix an, alle stammzertifikate (und die von denen signierten serverzertifikate) unterhalb des verzeichnisses /etc/ssl/certs als vertrauenswuerdig anzusehen. alternativ dazu kann man mit dem parameter “smtp_tls_CAfile” eine datei angeben.

voila… und schon prueft postfix die zertifikate und kommentiert das auch entsprechend im logfile:

Apr 25 08:10:10 mx postfix/smtp[28379]: Trusted TLS connection established to mx01.t-online.de[194.25.134.72]:25: TLSv1.2 with cipher ECDHE-RSA-AES256-GCM-SHA384 (256/256 bits)