Tag: software

postfix: hostname des mailservers als absender- oder empfaengerdomain

mir kam schon ein paar mal ein postfix unter, der komische sachen mit email headern gemacht hat. da stand z.b. sowas drin:

To: “irgendwas@domain.tld”@mein.mailserver.tld

das kann z.b. auftreten, wenn man amavis als contentfilter in der master.cf eingebunden hat. dann sollte man in der master.cf beim eintrag des smtp-servers von amavis folgende option mitgeben:

-o local_header_rewrite_clients=

ursache dafuer ist der standardwert “local_header_rewrite_clients=permit_inet_interfaces”, der zutrifft, wenn die mails von amavis auf localhost:10025 wieder rein kommen.

firefox addon: flashblock und youtube

das flashblock addon fuer den firefox ist echt gold wert. es spart nicht nur nerven, sondern schont auch unterwegs den akku des notebooks. seit irgendeinem update funktioniert das flashblock addon fuer den firefox allerdings noch besser als es eigentlich soll. mir war es naemlich nicht mehr moeglich, auf youtube.com videos anzusehen. auch eine aufnahme von “https://www.youtube.com” in die liste der ausnahmen hat nichts gebracht. abhilfe geht wie folgt:

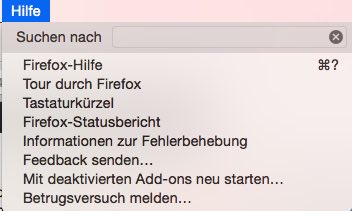

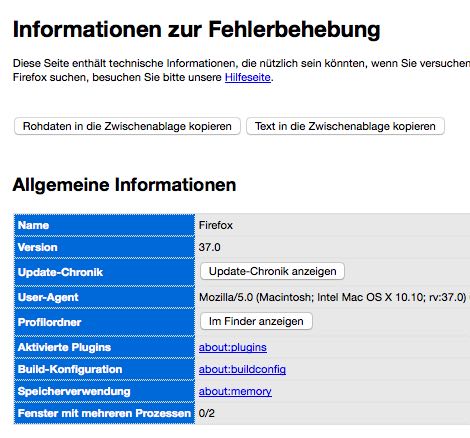

den firefox profile ordner oeffnen. den findet man am einfachsten so (hier anhand FF auf OSX):

im menue auf “Hilfe” klicken, dann auf “Informationen zur Fehlerbehebung”

“Profilordner” -> “Im Finder anzeigen”

der profilordner hat einen zufaelligen namen. in meinem falle sowas wie “suxl3axc.default”. diesen ordner oeffnen und darin den ordner “chrome” oeffnen. falls der ordner “chrome” nicht exisitert, dann einen mit diesem namen erstellen.

danach eine datei mit dem namen “userContent.css” anlegen und mit diesem inhalt befuellen:

#theater-background {display:none}

die datei speichern und firefox neu starten. that’s it.

openfire, java und ssl/tls

ohne gross darauf einzugehen warum, weshalb… einfach als gedaechtnisstuerze fuer mich.

wenn man unter debian wheezy diese beiden pakete installiert hat:

openjdk-6-jdk

openjdk-7-jre

…dann ist standardmaessig java 6 die default version. ich weiss nicht, wie man das normalerweise und richtig macht. hier musste es schnell gehen und mir ist nur eingefallen:

update-alternatives --install /usr/bin/java java /usr/lib/jvm/java-7-openjdk-amd64/bin/java 1100

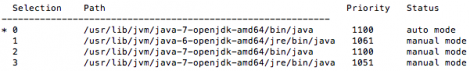

und so siehts dann aus, wenn man “update-alternatives –config java” aufruft:

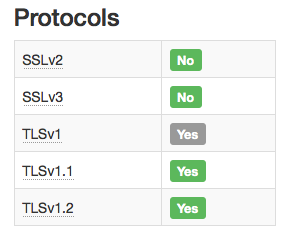

weiter gehts mit den ciphers, die java standardmaessig zur verfuegung stellt. manche sachen wie z.b. SSLv2, SSLv3, RC4 und irgendwelche “weak ciphers” will man ja nicht haben. um das abzustellen, fuegt man diese zeile (eine zeile!) in die datei /etc/java-7-openjdk/security/java.security ein bzw editiert diese, sofern schon vorhanden:

jdk.tls.disabledAlgorithms=SSL_DH_anon_EXPORT_WITH_DES40_CBC_SHA, SSL_DH_anon_EXPORT_WITH_RC4_40_MD5, SSL_DH_anon_WITH_3DES_EDE_CBC_SHA, SSL_DH_anon_WITH_DES_CBC_SHA, SSL_DH_anon_WITH_RC4_128_MD5, SSL_DH_DSS_EXPORT_WITH_DES40_CBC_SHA, SSL_DH_DSS_WITH_3DES_EDE_CBC_SHA, SSL_DH_DSS_WITH_DES_CBC_SHA, SSL_DH_RSA_EXPORT_WITH_DES40_CBC_SHA, SSL_DH_RSA_WITH_3DES_EDE_CBC_SHA, SSL_DH_RSA_WITH_DES_CBC_SHA, SSL_DHE_DSS_EXPORT_WITH_DES40_CBC_SHA, SSL_DHE_DSS_EXPORT1024_WITH_DES_CBC_SHA, SSL_DHE_DSS_EXPORT1024_WITH_RC4_56_SHA, SSL_DHE_DSS_WITH_3DES_EDE_CBC_SHA, SSL_DHE_DSS_WITH_DES_CBC_SHA, SSL_DHE_DSS_WITH_RC4_128_SHA, SSL_DHE_RSA_EXPORT_WITH_DES40_CBC_SHA, SSL_DHE_RSA_WITH_3DES_EDE_CBC_SHA, SSL_DHE_RSA_WITH_DES_CBC_SHA, SSL_FORTEZZA_DMS_WITH_FORTEZZA_CBC_SHA, SSL_FORTEZZA_DMS_WITH_NULL_SHA, SSL_RSA_EXPORT_WITH_DES40_CBC_SHA, SSL_RSA_EXPORT_WITH_RC2_CBC_40_MD5, SSL_RSA_EXPORT_WITH_RC4_40_MD5, SSL_RSA_EXPORT1024_WITH_DES_CBC_SHA, SSL_RSA_EXPORT1024_WITH_RC4_56_SHA, SSL_RSA_FIPS_WITH_3DES_EDE_CBC_SHA, SSL_RSA_FIPS_WITH_DES_CBC_SHA, SSL_RSA_WITH_3DES_EDE_CBC_SHA, SSL_RSA_WITH_DES_CBC_SHA, SSL_RSA_WITH_IDEA_CBC_SHA, SSL_RSA_WITH_NULL_MD5, SSL_RSA_WITH_NULL_SHA, SSL_RSA_WITH_RC4_128_MD5, SSL_RSA_WITH_RC4_128_SHA, SSL_DH_anon_EXPORT_WITH_RC4_40_MD5, SSL_DH_anon_WITH_RC4_128_MD5, SSL_DHE_DSS_EXPORT1024_WITH_RC4_56_SHA, SSL_DHE_DSS_WITH_RC4_128_SHA, TLS_DHE_PSK_WITH_RC4_128_SHA, TLS_ECDH_anon_WITH_RC4_128_SHA, TLS_ECDH_ECDSA_WITH_RC4_128_SHA, TLS_ECDH_RSA_WITH_RC4_128_SHA, TLS_ECDHE_ECDSA_WITH_RC4_128_SHA, TLS_ECDHE_PSK_WITH_RC4_128_SHA, TLS_ECDHE_RSA_WITH_RC4_128_SHA, TLS_KRB5_EXPORT_WITH_RC4_40_MD5, TLS_KRB5_EXPORT_WITH_RC4_40_SHA, TLS_KRB5_WITH_RC4_128_MD5, TLS_KRB5_WITH_RC4_128_SHA, TLS_PSK_WITH_RC4_128_SHA, SSL_RSA_EXPORT_WITH_RC4_40_MD5, SSL_RSA_EXPORT1024_WITH_RC4_56_SHA, TLS_RSA_PSK_WITH_RC4_128_SHA, SSL_RSA_WITH_RC4_128_MD5, SSL_RSA_WITH_RC4_128_SHA, TLS_ECDHE_RSA_WITH_3DES_EDE_CBC_SHA

und da man auch keine schluessel kleiner 1024 akzeptieren will, auch noch diese zeile:

jdk.certpath.disabledAlgorithms=MD2, RSA keySize < 1024

openjdk hats irgendwie auch nicht so mit der validierung von remote zertifikaten, weshalb das mit dem TLS dialback nicht funktioniert. deshalb muss man in der datei /usr/lib/jvm/java-7-openjdk-amd64/jre/lib/security/java.security auch noch diese zeile auskommentieren: (mit einem # anfang versehen)

security.provider.10=sun.security.pkcs11.SunPKCS11 ${java.home}/lib/security/nss.cfg

und dann noch die sache mit dem importieren eines von einer CA signierten zertifikates… dazu brauchts:

– das zertifikat selbst (jabber-signed.pem)

– den key (jabber-private.pem)

– die “certificate chain” der CA auch im PEM format (hier chain1.pem und chain2.pem)

– ImportKey.java von agentbob

los gehts…

in der datei “ImportKey.java” von agentbob diese zeilen den eigenen gegebenheiten anpassen:

[..]

String keypass = "changeit";

[..]

String defaultalias = "private-key";

[..]

String keystorename = "keystore";

und dann die ImportKey.java mit diesem befehl kompilieren:

javac ImportKey.java

und so fortfahren:

/etc/init.d/openfire stop

cd /etc/openfire/security

cp truststore truststore.org

cp keystore keystore.org

keytool -importcert -alias chain1 -keystore truststore -file chain1.pem

keytool -importcert -alias chain2 -keystore truststore -file chain2.pem

openssl pkcs8 -topk8 -nocrypt -in jabber-private.pem -inform PEM -out jabber-private.der -outform DER

openssl x509 -in jabber-signed.pem -inform PEM -out jabber-signed.der -outform DER

java ImportKey jabber-private.der jabber-signed.der

/etc/init.d/openfire start

in der admin webgui steht bei dem key nun “pending verification”… stimmt garnicht. hab ich einfach ignoriert. genauso wird angezeigt.. “One or more certificates are missing. Click here to generate self-signed certificates” ..stimmt auch nicht. hab ich auch einfach ignoriert.

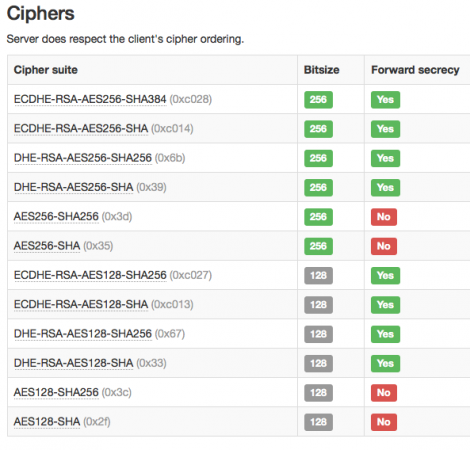

ich denke, das wars. mit dem “IM Observatory” auf xmpp.net kann man anschliessend testen, ob nun alles so ist, wie man sich das erhofft… voila:

ausnahme fuer rewrite rule

wenn sich die url bzw. domain einer webseite aendern, aber weiterhin auf dem alten webpraesenz etwas z.b. in einem unterordner erreichbar sein soll, muss man diesen unterordner quasi “excluden”. mit der rewrite rule in der .htaccess geht das so:

RewriteEngine on

RewriteCond %{HTTP_HOST} !^www\.domain-alt\.tld$

RewriteCond %{REQUEST_URI} !\/ordner\/.*$ [NC]

RewriteRule ^(.*)$ http://www.domain-neu.tld/$1 [L,R=301]

neues vom contao-checker

naja eigentlich nicht vom contao checker, sondern von mir… er wollte seine installation updaten und per ftp dauert das dank mieser internetverbindung immer so lange. also hab ich das ganze mal auf der kommandozeile gemacht. geht wesentlich schneller 😉

und ein kleiner braindump fuer mich fuers naechste mal (damits noch schneller geht!):

# erstmal backup machen

cd /var/www/sites/kundexy

mysqldump -p -h dbserver database > 201412211004.sql

tar -czvf 201412211004.tar.gz verzeichniswebseite/

# dann update laden und installieren

cd verzeichniswebseite

curl -L -o core-3.2.16.tar.gz https://codeload.github.com/contao/core/tar.gz/3.2.16

tar --strip-components=1 -zxvf core-3.2.16.tar.gz

chown user.group ../verzeichniswebseite/ -R

# und wenn alles danach noch funktioniert, das backup loeschen:

rm core-3.2.16.tar.gz

rm ../201412211004.sql

rm ../201412211004.tar.gz

# feddich!

oneplus one root

ich probiere ja gerne etwas rum mit verschiedenen smartphones. root hier, custom rom da… usw… nun ist mein aktuell verwendetes ein oneplus one und ganz am anfang hatte ich es schonmal gerootet (was es trotz werksmaessig installiertem cyanogenmod leider nicht ist.) dabei geholfen hat mir das oneplus one toolkit von der xda developer seite. beim naechsten OTA update war das natuerlich wieder futsch. und das toolkit selbst… naja.

ich probiere ja gerne etwas rum mit verschiedenen smartphones. root hier, custom rom da… usw… nun ist mein aktuell verwendetes ein oneplus one und ganz am anfang hatte ich es schonmal gerootet (was es trotz werksmaessig installiertem cyanogenmod leider nicht ist.) dabei geholfen hat mir das oneplus one toolkit von der xda developer seite. beim naechsten OTA update war das natuerlich wieder futsch. und das toolkit selbst… naja.

da ich nicht so wirklich ahnung von dem ganzen unlock, root, und flash gedoense habe, notiere ich mir hier mal, wie ich das rooten wieder hin bekommen habe, ohne das telefon platt zu machen (was nur beim flashen eines anderen bootloaders notwendig ist.) ich brauche root, damit ich z.b. vernuenftige backups mit titanium backup machen kann. mit sicherheit gibt es noch andere, vielleicht einfachere wege, zu dem ziel zu kommen.

da ich nicht so wirklich ahnung von dem ganzen unlock, root, und flash gedoense habe, notiere ich mir hier mal, wie ich das rooten wieder hin bekommen habe, ohne das telefon platt zu machen (was nur beim flashen eines anderen bootloaders notwendig ist.) ich brauche root, damit ich z.b. vernuenftige backups mit titanium backup machen kann. mit sicherheit gibt es noch andere, vielleicht einfachere wege, zu dem ziel zu kommen.

vorraussetzung sind korrekt installierte adb treiber. den download von twrp und supersu habe ich im oneplus forum gefunden.

here’s my way:

- TWRP 2.7.1.0 entpacken

- cmd.exe oeffenen und in das verzeichnis mit den gerade entpackten dateien wechseln

- ausgeschaltetes handy per usb anschliessen

- mit der tastenkombination “power” und “volume+” im fastboot modus starten lassen.

- in der cmd.exe ausfuehren: fastboot boot recovery.img

da das mounten meiner verschluesselten data partition in twrp nicht geklappt hat, muss ich SUPERSU mittels adb sideload installieren. (sourcen auch in o.g. thread des forums)

- auf dem handy im gestarteten twrp “adb-sideload” auswaehlen.

- in der cmd.exe ausfuehren: “adb sideload UPDATE-SuperSU-v2.37.zip”

- nach abschluss booten

wie immer: alle angaben ohne gewaehr. ich hoffe, dass ich wenigsten alles chronoligisch richtig und vollstaendig notiert habe 😉

otrs 4 patchlevel update

…so wie es fuer meine installation funktioniert(e). in diesem falle von 4.0.1 auf 4.0.2.

zu hilfe genommen habe ich:

https://otrs.github.io/doc/manual/admin/stable/en/html/upgrading.html

http://otrs.github.io/doc/manual/admin/4.0/de/html/manual-installation-of-otrs.html

eine art braindump fuers naechste update 😉

/etc/init.d/cron stop

/etc/init.d/postfix stop

/etc/init.d/apache2 stop

cd /opt/otrs/

su - otrs

bin/Cron.sh stop

bin/otrs.Scheduler.pl -a stop

logout

mysqldump -uuser -ppasswort -hhost otrs > otrsdbbackup.sql

cd /opt

wget http://ftp.otrs.org/pub/otrs/otrs-4.0.2.tar.gz

mv otrs otrs-4.0.1

tar -xzf otrs-4.0.2.tar.gz

mv otrs-4.0.2 otrs

cp /opt/otrs-4.0.1/Kernel/Config.pm /opt/otrs/Kernel/

cp /opt/otrs-4.0.1/Kernel/Config/GenericAgent.pm /opt/otrs/Kernel/Config/

cp /opt/otrs-4.0.1/Kernel/Config/Files/ZZZAuto.pm /opt/otrs/Kernel/Config/Files/

cd /opt/otrs/var/cron

for foo in *.dist; do cp $foo `basename $foo .dist`; done

cp /opt/otrs-4.0.1/var/cron/postmaster_mailbox /opt/otrs/var/cron/

cd /opt/otrs/

bin/otrs.SetPermissions.pl --web-group=www-data

su - otrs

bin/otrs.RebuildConfig.pl

bin/otrs.DeleteCache.pl

logout

/etc/init.d/apache2 start

/etc/init.d/postfix start

/etc/init.d/cron start

su - otrs

bin/Cron.sh start

bin/otrs.Scheduler.pl -a start

logout

und dann noch im backend unter “admin” -> “paket-verwaltung” die pakete erneut installieren

fehler nach owncloud update: “zend_mm_heap corrupted”

nachdem ich heute meine owncloud installation auf 7.0.4 aktualisiert habe, gabs erstmal nur noch “500 Internal Server Error” 🙁

im apache error.log fand ich folgenden eintrag:

zend_mm_heap corrupted

und nach ein wenig googlen habe ich abhilfe gefunden:

after much trial and error, I found that if I increase the output_buffering= value in the php.ini file, this error goes away

hmm… gesagt – getan… funktioniert. nun muss ich nur noch weiter suchen und den hintergrund verstehen 😉

apropos sslv3

Nov 24 16:41:56 mxxx postfix.465/smtpd[5730]: Anonymous

TLS connection established from

tmo-xxx-xx.customers.d1-online.com[80.187.xxx.xx]:9896:

SSLv3 with cipher RC4-SHA (128/128 bits)

identifiziert wurde die quelle dieser verbindung als ein windows phone 7.x

muhahaha.. microsoft rockt mal wieder total. nicht nur sslv3, sondern auch noch rc4. die koennen echt was. gibts eigentlich alternative mailclients fuer das komischen windows phone?