Search Results for: ww sd vc

xperia z3 compact backcover tauschen

ja, auch ich habs endlich mal geschafft, ein handy kaputt zu machen. also zumindest aeusserlich. die rueckseite hat nen sprung bekommen.

eigentlich wollte ich das ja machen lassen. hab auch nen laden in frankfurt gefunden, der vielversprechend aussah. bei den reparaturen konnte ich nur das backcover nicht finden. also kurzerhand angerufen die situation geschildert. das lief dann etwa so:

[…]

sm: “backcover machmer nicht”

me: “wieso?”

sm: “wenns nicht im shop zu finden ist, bieten wir das nicht an”

me: “wie? sie tauschen displays und loeten buchsen in handys, aber nen albernen deckel koennen sie nicht tauschen?”

sm: “nee, wenns nicht im shop zu finden ist, bieten wir das nicht an”

me: “recht unflexibel, wa? naja. kammernixmachen. schoenen tag noch.”

also bei ebay ein ersatzteil inkl. versand fuer 10 euro gezogen. einen tag spaeter wars da. und entgegen meiner erwartungen wars auch in 10 minuten erledigt. mit etwas uebung gehts vielleicht auch in 5 minuten. erst schoen mitm nem foen warm machen, damit der kleber weich wird und dann mit so gitarren plektrum dingern die scheibe vorsichtig abhebeln. so sieht das dann geoeffnet aus:

und jetzt weiss ich auch, warum der akku so lange haelt. das geraet besteht nur aus akku (teils verdeckt von der rfid antenne) 😉

im nachhinein also ne gute entscheidung gewesen, nur 10 euro zu investerieren, statt vielleicht 60 oder 80 in so einem laden.

ok, ob das ding nun wirklich noch wasserdicht ist… keine ahnung. aber das kann der laden auch nicht garantieren.

upgrading OTRS from 4 to 5

…so wie es fuer meine installation funktioniert(e). in diesem falle von 4.0.13 auf 5.0.1.

zu hilfe genommen habe ich:

http://otrs.github.io/doc/manual/admin/5.0/en/html/upgrading.html

https://ww.sd.vc/wp/2014/12/10/otrs-4-patchlevel-update/

eine art braindump fuers naechste update 😉

apt-get install -y libmime-base64-urlsafe-perl libauthen-sasl-perl libxml-libxml-perl libxml-libxslt-perl

cd /opt

wget http://ftp.otrs.org/pub/otrs/otrs-5.0.1.tar.gz

/etc/init.d/cron stop

/etc/init.d/postfix stop

/etc/init.d/apache2 stop

cd /opt/otrs/

su - otrs

bin/Cron.sh stop

bin/otrs.Scheduler.pl -a stop

logout

mysqldump -p otrs > otrsdbbackup.sql

cd /opt

mv otrs otrs-old

tar -xzf otrs-5.0.1.tar.gz

mv otrs-5.0.1 otrs

cp /opt/otrs-old/Kernel/Config.pm /opt/otrs/Kernel/

cp /opt/otrs-old/Kernel/Config/GenericAgent.pm /opt/otrs/Kernel/Config/

cp /opt/otrs-old/Kernel/Config/Files/ZZZAuto.pm /opt/otrs/Kernel/Config/Files/

cp /opt/otrs-old/var/log/TicketCounter.log /opt/otrs/var/log/

cd /opt/otrs/var/cron

for foo in *.dist; do cp $foo `basename $foo .dist`; done

cd /opt/otrs/

bin/otrs.SetPermissions.pl --web-group=www-data

/opt/otrs/bin/otrs.CheckModules.pl

cat scripts/DBUpdate-to-5.mysql.sql | mysql -p -f -u root otrs

su - otrs

bin/otrs.Console.pl Maint::Database::Check

scripts/DBUpdate-to-5.pl

cd /opt/otrs/

bin/otrs.Console.pl Maint::Config::Rebuild

bin/otrs.Console.pl Maint::Cache::Delete

logout

/etc/init.d/apache2 start

/etc/init.d/postfix start

/etc/init.d/cron start

su - otrs

/opt/otrs/bin/otrs.Daemon.pl start

/opt/otrs/bin/Cron.sh start

logout

und dann noch im backend unter “admin” -> “paket-verwaltung” die installierten pakete in einer neuen bzw kompatiblen version installieren.

läääääääärm

gestern durfte ich wieder mal kurz laerm machen. fuer eine bevorstehende veranstaltung haben wir meine low-cost-pa (lcpa) wieder mal ausgemottet. minsch.. das ist ja schon wieder acht jahre her, dass ich die dinger angefangen habe zu bauen.

diesmal gibt im bass zuwachs. ein bekannter hatte sich naemlich auch noch zwei “tiere” gebaut. das rumst dann gleich noch etwas lauter 😉

ich muesste ja mal hoeren (und vielleicht auch nachmessen), wie sich die verdopplung der hornmuendung auf die untere grenzfreuenz in der praxis auswirkt. wenn da nicht immer die nachbarn waeren…

nur noch ssl bitte – HSTS aktivieren und prüfen

um HSTS zu aktivieren, muss man einfach in die .htaccess datei folgendes reinschreiben:

# HSTS (mod_headers is required) (15768000 seconds = 6 months)

Header always add Strict-Transport-Security "max-age=15768000"

falls der apache das headers modul noch nicht geladen hat, auf der commandline ausfuehren:

a2enmod headers

sofern das notwendig war, bitte den apache neu starten.

und dann einfach pruefen mit diesem befehl:

curl -si sd.vc | grep Strict

der output sollte so aussehen:

Strict-Transport-Security: max-age=15768000

uzr sicherheit, falls doch ein browser ankommt, der kein HSTS unterstuetzt noch diesen spruch in die .htaccess:

RewriteEngine On

RewriteCond %{HTTPS} off

RewriteRule .* https://ww.sd.vc%{REQUEST_URI} [last]

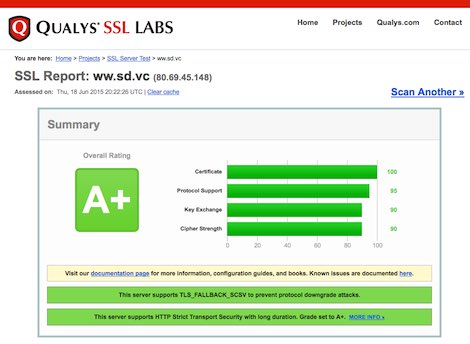

zusammen mit ein paar wichtigen einstellungen an den ciphers etc. (spaeter mehr dazu) gibt das beim Test von Qualys SSL Labs ein A+ ranking 🙂

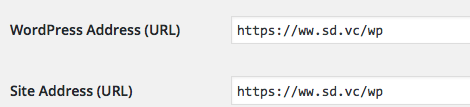

damit die ganze seite dann nur noch ueber https geht, muss man in den einstellungen von wordpress (settings -> general) die url auch noch auf https anpassen:

und da wordpress die dumme eigenheit hat, die eigenen urls (bilder, links) als absolute links abszuspeichern, muss man die auch noch aendern.

UPDATE wp_posts SET post_content = REPLACE(post_content,'http://ww.sd.vc','https://ww.sd.vc')

damper komma noise

der kuehlschrank macht geraeusche. irgendwas ist im bereich des kompressors “lose”… irgendwas vibriert mit. da aber noch garantie drauf ist und ich meine erfahrung gemacht habe mit selbst-hand-anlegen waehrend der garantiezeit, hatte ich den LG kundendienst kontaktiert. (auf dessen mails man LEIDER nicht antworten kann) 😉

gestern hat auch schon jemand angerufen und fuer heute einen termin vereinbart. mit einem riesigen transporter kamen zwei mann angefahren und haben ein ca 10x10cm grosses stueck bitumen-zeugs mit selbstklebefolie mitgebracht. als original LG ersatzteil! das ist wahrscheinlich das gleiche zeugs, wie es autowerkstaetten in die tueren kleben, damit sie nicht scheppern. hier die verpackung des “damper, noise”…

auf jeden fall waren die beiden fast ne stunde damit beschaeftigt, das original (!) “ersatzteil” im bereich des kompressors grosszuegig zu verteilen. dann noch ein wenig an den rohren rumgebogen und rrrrrrrrrrrrr…. schon wieder in den ventilator gefasst.. tsstss. nachdem sie abdeckung dreimal abgeschraubt und nachgebessert haben, hat der kuehlschrank nur noch den normalen geraeuschpegel von sich gegeben. juhuuuu! endlich ruhe!

firefox addon: flashblock und youtube

das flashblock addon fuer den firefox ist echt gold wert. es spart nicht nur nerven, sondern schont auch unterwegs den akku des notebooks. seit irgendeinem update funktioniert das flashblock addon fuer den firefox allerdings noch besser als es eigentlich soll. mir war es naemlich nicht mehr moeglich, auf youtube.com videos anzusehen. auch eine aufnahme von “https://www.youtube.com” in die liste der ausnahmen hat nichts gebracht. abhilfe geht wie folgt:

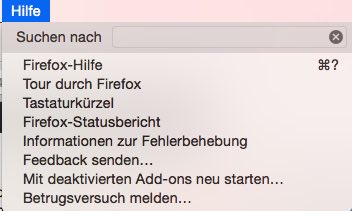

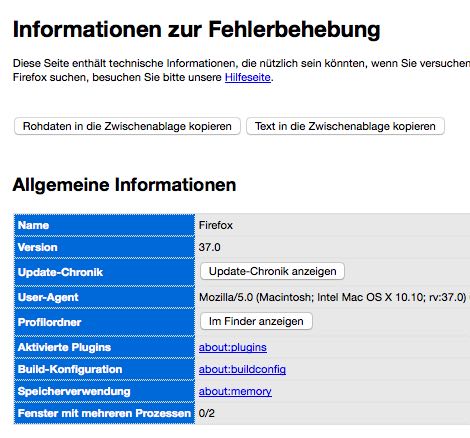

den firefox profile ordner oeffnen. den findet man am einfachsten so (hier anhand FF auf OSX):

im menue auf “Hilfe” klicken, dann auf “Informationen zur Fehlerbehebung”

“Profilordner” -> “Im Finder anzeigen”

der profilordner hat einen zufaelligen namen. in meinem falle sowas wie “suxl3axc.default”. diesen ordner oeffnen und darin den ordner “chrome” oeffnen. falls der ordner “chrome” nicht exisitert, dann einen mit diesem namen erstellen.

danach eine datei mit dem namen “userContent.css” anlegen und mit diesem inhalt befuellen:

#theater-background {display:none}

die datei speichern und firefox neu starten. that’s it.

openfire, java und ssl/tls

ohne gross darauf einzugehen warum, weshalb… einfach als gedaechtnisstuerze fuer mich.

wenn man unter debian wheezy diese beiden pakete installiert hat:

openjdk-6-jdk

openjdk-7-jre

…dann ist standardmaessig java 6 die default version. ich weiss nicht, wie man das normalerweise und richtig macht. hier musste es schnell gehen und mir ist nur eingefallen:

update-alternatives --install /usr/bin/java java /usr/lib/jvm/java-7-openjdk-amd64/bin/java 1100

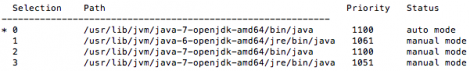

und so siehts dann aus, wenn man “update-alternatives –config java” aufruft:

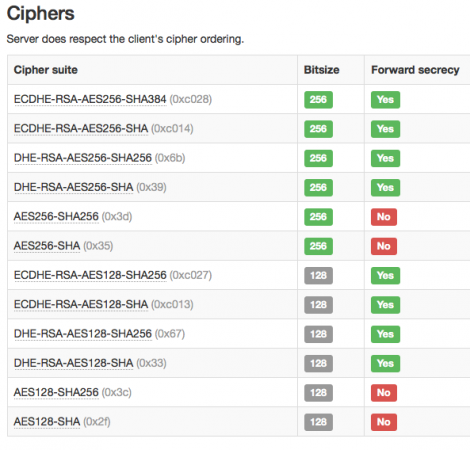

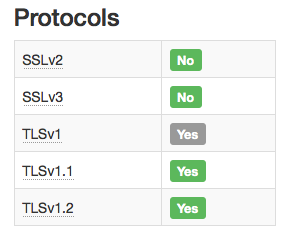

weiter gehts mit den ciphers, die java standardmaessig zur verfuegung stellt. manche sachen wie z.b. SSLv2, SSLv3, RC4 und irgendwelche “weak ciphers” will man ja nicht haben. um das abzustellen, fuegt man diese zeile (eine zeile!) in die datei /etc/java-7-openjdk/security/java.security ein bzw editiert diese, sofern schon vorhanden:

jdk.tls.disabledAlgorithms=SSL_DH_anon_EXPORT_WITH_DES40_CBC_SHA, SSL_DH_anon_EXPORT_WITH_RC4_40_MD5, SSL_DH_anon_WITH_3DES_EDE_CBC_SHA, SSL_DH_anon_WITH_DES_CBC_SHA, SSL_DH_anon_WITH_RC4_128_MD5, SSL_DH_DSS_EXPORT_WITH_DES40_CBC_SHA, SSL_DH_DSS_WITH_3DES_EDE_CBC_SHA, SSL_DH_DSS_WITH_DES_CBC_SHA, SSL_DH_RSA_EXPORT_WITH_DES40_CBC_SHA, SSL_DH_RSA_WITH_3DES_EDE_CBC_SHA, SSL_DH_RSA_WITH_DES_CBC_SHA, SSL_DHE_DSS_EXPORT_WITH_DES40_CBC_SHA, SSL_DHE_DSS_EXPORT1024_WITH_DES_CBC_SHA, SSL_DHE_DSS_EXPORT1024_WITH_RC4_56_SHA, SSL_DHE_DSS_WITH_3DES_EDE_CBC_SHA, SSL_DHE_DSS_WITH_DES_CBC_SHA, SSL_DHE_DSS_WITH_RC4_128_SHA, SSL_DHE_RSA_EXPORT_WITH_DES40_CBC_SHA, SSL_DHE_RSA_WITH_3DES_EDE_CBC_SHA, SSL_DHE_RSA_WITH_DES_CBC_SHA, SSL_FORTEZZA_DMS_WITH_FORTEZZA_CBC_SHA, SSL_FORTEZZA_DMS_WITH_NULL_SHA, SSL_RSA_EXPORT_WITH_DES40_CBC_SHA, SSL_RSA_EXPORT_WITH_RC2_CBC_40_MD5, SSL_RSA_EXPORT_WITH_RC4_40_MD5, SSL_RSA_EXPORT1024_WITH_DES_CBC_SHA, SSL_RSA_EXPORT1024_WITH_RC4_56_SHA, SSL_RSA_FIPS_WITH_3DES_EDE_CBC_SHA, SSL_RSA_FIPS_WITH_DES_CBC_SHA, SSL_RSA_WITH_3DES_EDE_CBC_SHA, SSL_RSA_WITH_DES_CBC_SHA, SSL_RSA_WITH_IDEA_CBC_SHA, SSL_RSA_WITH_NULL_MD5, SSL_RSA_WITH_NULL_SHA, SSL_RSA_WITH_RC4_128_MD5, SSL_RSA_WITH_RC4_128_SHA, SSL_DH_anon_EXPORT_WITH_RC4_40_MD5, SSL_DH_anon_WITH_RC4_128_MD5, SSL_DHE_DSS_EXPORT1024_WITH_RC4_56_SHA, SSL_DHE_DSS_WITH_RC4_128_SHA, TLS_DHE_PSK_WITH_RC4_128_SHA, TLS_ECDH_anon_WITH_RC4_128_SHA, TLS_ECDH_ECDSA_WITH_RC4_128_SHA, TLS_ECDH_RSA_WITH_RC4_128_SHA, TLS_ECDHE_ECDSA_WITH_RC4_128_SHA, TLS_ECDHE_PSK_WITH_RC4_128_SHA, TLS_ECDHE_RSA_WITH_RC4_128_SHA, TLS_KRB5_EXPORT_WITH_RC4_40_MD5, TLS_KRB5_EXPORT_WITH_RC4_40_SHA, TLS_KRB5_WITH_RC4_128_MD5, TLS_KRB5_WITH_RC4_128_SHA, TLS_PSK_WITH_RC4_128_SHA, SSL_RSA_EXPORT_WITH_RC4_40_MD5, SSL_RSA_EXPORT1024_WITH_RC4_56_SHA, TLS_RSA_PSK_WITH_RC4_128_SHA, SSL_RSA_WITH_RC4_128_MD5, SSL_RSA_WITH_RC4_128_SHA, TLS_ECDHE_RSA_WITH_3DES_EDE_CBC_SHA

und da man auch keine schluessel kleiner 1024 akzeptieren will, auch noch diese zeile:

jdk.certpath.disabledAlgorithms=MD2, RSA keySize < 1024

openjdk hats irgendwie auch nicht so mit der validierung von remote zertifikaten, weshalb das mit dem TLS dialback nicht funktioniert. deshalb muss man in der datei /usr/lib/jvm/java-7-openjdk-amd64/jre/lib/security/java.security auch noch diese zeile auskommentieren: (mit einem # anfang versehen)

security.provider.10=sun.security.pkcs11.SunPKCS11 ${java.home}/lib/security/nss.cfg

und dann noch die sache mit dem importieren eines von einer CA signierten zertifikates… dazu brauchts:

– das zertifikat selbst (jabber-signed.pem)

– den key (jabber-private.pem)

– die “certificate chain” der CA auch im PEM format (hier chain1.pem und chain2.pem)

– ImportKey.java von agentbob

los gehts…

in der datei “ImportKey.java” von agentbob diese zeilen den eigenen gegebenheiten anpassen:

[..]

String keypass = "changeit";

[..]

String defaultalias = "private-key";

[..]

String keystorename = "keystore";

und dann die ImportKey.java mit diesem befehl kompilieren:

javac ImportKey.java

und so fortfahren:

/etc/init.d/openfire stop

cd /etc/openfire/security

cp truststore truststore.org

cp keystore keystore.org

keytool -importcert -alias chain1 -keystore truststore -file chain1.pem

keytool -importcert -alias chain2 -keystore truststore -file chain2.pem

openssl pkcs8 -topk8 -nocrypt -in jabber-private.pem -inform PEM -out jabber-private.der -outform DER

openssl x509 -in jabber-signed.pem -inform PEM -out jabber-signed.der -outform DER

java ImportKey jabber-private.der jabber-signed.der

/etc/init.d/openfire start

in der admin webgui steht bei dem key nun “pending verification”… stimmt garnicht. hab ich einfach ignoriert. genauso wird angezeigt.. “One or more certificates are missing. Click here to generate self-signed certificates” ..stimmt auch nicht. hab ich auch einfach ignoriert.

ich denke, das wars. mit dem “IM Observatory” auf xmpp.net kann man anschliessend testen, ob nun alles so ist, wie man sich das erhofft… voila:

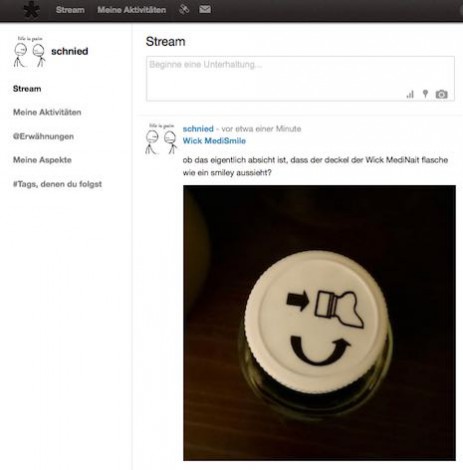

wp to diaspora plugin (part 5)

yeah! gerade erst aufgefallen… nach gefuehlten 25 updates geht das “wp to diaspora” plugin bei mir auch endlich richtig

so schauts dann aus in diaspora:

!

!

wp to diaspora plugin (part 4)

gerade wieder mal ein update des plugins installiert. mal sehen, obs nun funktioniert 🙂

wp to diaspora plugin (part 3)

grad ein update des plugins installiert. mal sehen, obs nun funktioniert 🙂